このページでは、Docker コンテナを使用して Elastic Stack のインストールをホストし、Security Command Center の検出結果、アセット、監査ログ、セキュリティ ソースを Elastic Stack に自動的に送信する方法について説明します。また、エクスポートされたデータの管理方法についても説明します。

Docker はコンテナ内のアプリケーションを管理するためのプラットフォームです。Elastic Stack は、1 つ以上のソースからデータを取り込み、セキュリティ チームがインシデントへの対応を管理してリアルタイム分析を行えるセキュリティ情報イベント管理(SIEM)プラットフォームです。このガイドで説明する Elastic Stack の構成には、次の 4 つのコンポーネントが含まれています。

- Filebeat: 仮想マシン(VM)などのエッジホストにインストールされ、データを収集して転送するように構成できる軽量エージェント

- Logstash: データを取り込み、そのデータを必須項目にマッピングして、結果を Elasticsearch に転送する変換サービス

- Elasticsearch: データを保存する検索データベース エンジン

- Kibana: データの可視化と分析を可能にする強力なダッシュボード

このガイドでは、Docker を設定して、必要な Security Command Center とGoogle Cloud サービスが適切に構成されていることを確認し、カスタム モジュールを使用して検出結果、アセット、監査ログ、セキュリティ ソースを Elastic Stack に送信します。

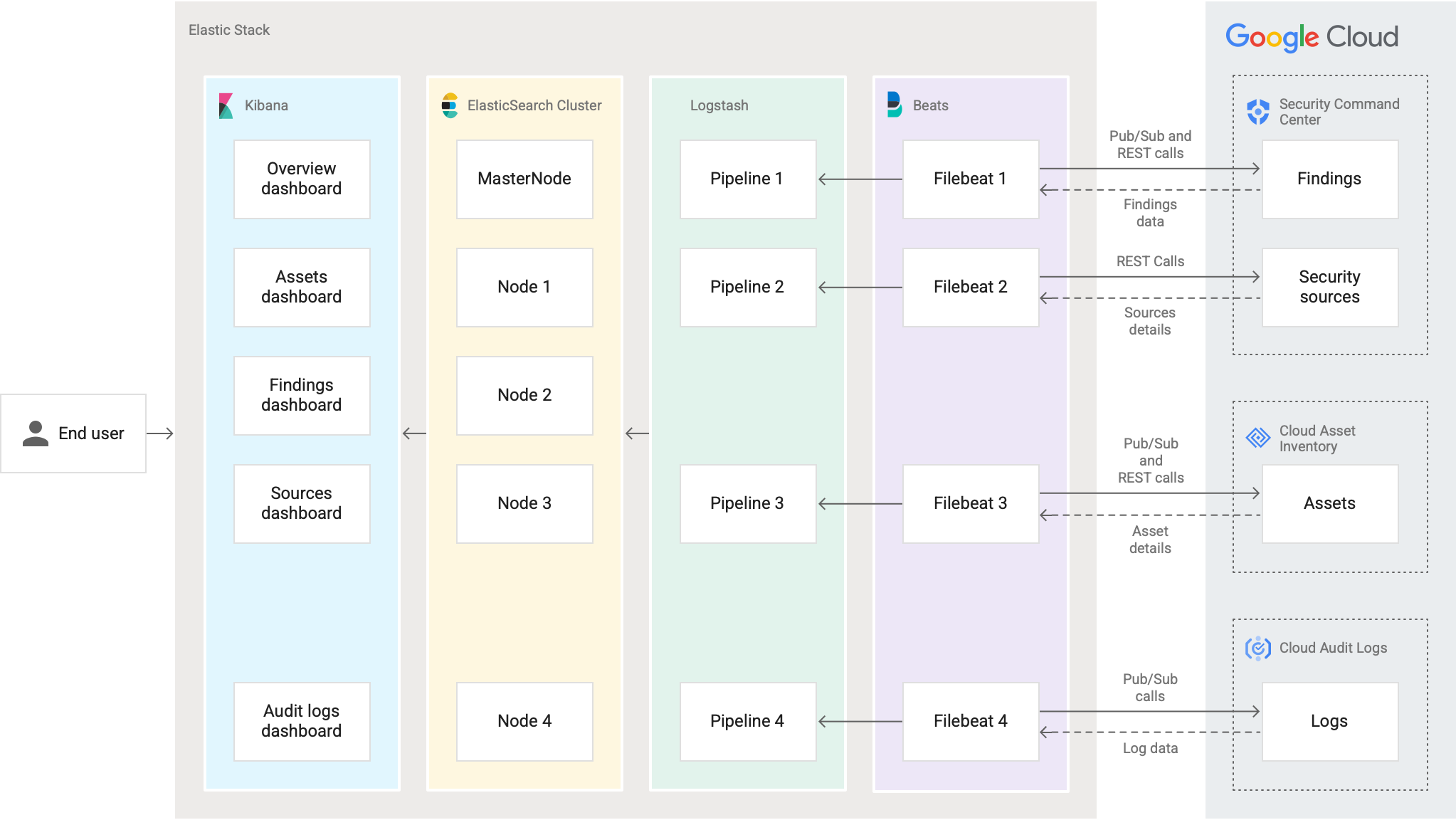

次の図は、Security Command Center で Elastic Stack を使用した場合のデータパスを示しています。

認証と認可を構成する

Elastic Stack に接続する前に、接続する Google Cloud 組織ごとに Identity and Access Management(IAM)サービス アカウントを作成し、Elastic Stack に必要な組織レベルとプロジェクト レベルの両方の IAM ロールをアカウントに付与する必要があります。

サービス アカウントの作成と IAM ロールの付与

次の手順では、 Google Cloud コンソールを使用します。その他の方法については、このセクションの最後にあるリンクをご覧ください。

Security Command Center データをインポートする Google Cloud 組織ごとに、次の操作を行います。

- Pub/Sub トピックを作成するプロジェクトと同じプロジェクトで、 Google Cloud コンソールの [サービス アカウント] ページを使用してサービス アカウントを作成します。手順については、サービス アカウントの作成と管理をご覧ください。

サービス アカウントに次のロールを付与します。

- Pub/Sub 管理者(

roles/pubsub.admin) - クラウド アセット オーナー(

roles/cloudasset.owner)

- Pub/Sub 管理者(

作成したサービス アカウントの名前をコピーします。

Google Cloud コンソールのプロジェクト セレクタを使用して、組織レベルに切り替えます。

組織の [IAM] ページを開きます。

IAM ページで、[アクセス権を付与] をクリックします。[アクセス権を付与] パネルが開きます。

[アクセス権を付与] パネルで、次の操作を行います。

- [プリンシパルの追加] セクションの [新しいプリンシパル] フィールドに、サービス アカウントの名前を貼り付けます。

[ロールの割り当てる] セクションの [ロール] フィールドで、サービス アカウントに次の IAM ロールを付与します。

- セキュリティ センター管理編集者(

roles/securitycenter.adminEditor) - セキュリティ センター通知構成編集者(

roles/securitycenter.notificationConfigEditor) - 組織閲覧者(

roles/resourcemanager.organizationViewer) - Cloud Asset 閲覧者(

roles/cloudasset.viewer) - ログ構成書き込み(

roles/logging.configWriter) [保存] をクリックします。サービス アカウントは、[IAM] ページの [権限] タブにある [プリンシパル別に表示] に表示されます。

また、継承により、サービス アカウントは組織のすべての子プロジェクトのプリンシパルにもなります。プロジェクト レベルで適用されるロールが、継承されたロールとして表示されます。

サービス アカウントの作成とロールの付与の詳細については、次のトピックをご覧ください。

Elastic Stack に認証情報を指定する

Elastic Stack をホストする場所に応じて、IAM 認証情報を Elastic Stack に指定する方法は異なります。

Google Cloudで Docker コンテナをホストする場合は、次の点を考慮してください。

Kubernetes ノードをホストする VM にサービス アカウントを追加します。複数のGoogle Cloud 組織を使用している場合は、このサービス アカウントを他の組織に追加し、サービス アカウントを作成して IAM のロールを付与するの手順 5 ~ 7 で説明されている IAM のロールを付与します。

Docker コンテナをサービス境界にデプロイする場合は、上り(内向き)ルールと下り(外向き)ルールを作成します。手順については、VPC Service Controls で境界へのアクセス権を付与するをご覧ください。

Docker コンテナをオンプレミス環境でホストしている場合は、 Google Cloud 組織ごとにサービス アカウント キーを作成します。このガイドを完了するには、JSON 形式のサービス アカウント キーが必要です。

サービス アカウント キーを安全に保存するためのベスト プラクティスについては、サービス アカウント キーの管理のベスト プラクティスをご覧ください。

別のクラウドに Docker コンテナをインストールする場合は、Workload Identity 連携を構成して、認証情報の構成ファイルをダウンロードします。複数の Google Cloud 組織を使用している場合は、このサービス アカウントを他の組織に追加し、サービス アカウントを作成して IAM のロールを付与するの手順 5 ~ 7 で説明されている IAM のロールを付与します。

通知を構成する

Security Command Center データをインポートする Google Cloud 組織ごとに、次の操作を行います。

次のように検出結果の通知を設定します。

- Security Command Center API を有効にします。

- 目的の検出結果とアセットをエクスポートするフィルタを作成します。

- 4 つの Pub/Sub トピックを作成します(検出結果、リソース、監査ログ、アセットに 1 つずつ)。

NotificationConfigでは、検出用に作成した Pub/Sub トピックを使用する必要があります。

Elastic Stack を構成するには、このタスクの組織 ID、プロジェクト ID、Pub/Sub トピック名が必要になります。

プロジェクトで Cloud Asset API を有効にします。

Docker と Elasticsearch のコンポーネントをインストールする

Docker と Elasticsearch のコンポーネントを環境にインストールする手順は次のとおりです。

Docker Engine と Docker Compose をインストールする

オンプレミスを使用する場合またはクラウド プロバイダで使用する場合は、Docker をインストールします。使用を開始するには、Docker のプロダクト ドキュメントで次の手順を完了してください。

Elasticsearch と Kibana をインストールする

Docker のインストールでインストールした Docker イメージには、Logstash と Filebeat が含まれています。Elasticsearch と Kibana をまだインストールしていない場合は、次のガイドに沿ってアプリケーションをインストールします。

このガイドを完了するには、これらのタスクの次の情報が必要です。

- Elastic Stack: ホスト、ポート、証明書、ユーザー名、パスワード

- Kibana: ホスト、ポート、証明書、ユーザー名、パスワード

GoApp モジュールをダウンロードする

このセクションでは、Security Command Center で管理されている Go プログラムの GoApp モジュールをダウンロードする方法について説明します。このモジュールは、Security Command Center API 呼び出しのスケジューリング プロセスを自動化し、Elastic Stack で使用するために Security Command Center のデータを定期的に取得します。

GoApp のインストール手順は次のとおりです。

ターミナル ウィンドウで、wget(ウェブサーバーからコンテンツを取得するために使用される無料のソフトウェア ユーティリティ)をインストールします。

Ubuntu と Debian ディストリビューションの場合は、次のコマンドを実行します。

apt-get install wgetRHEL、CentOS、Fedora ディストリビューションの場合は、次のコマンドを実行します。

yum install wgetunzip(ZIP ファイルの内容を抽出する無料のソフトウェア ユーティリティ)をインストールします。Ubuntu と Debian ディストリビューションの場合は、次のコマンドを実行します。

apt-get install unzipRHEL、CentOS、Fedora ディストリビューションの場合は、次のコマンドを実行します。

yum install unzipGoogleSCCElasticIntegration インストール パッケージのディレクトリを作成します。

mkdir GoogleSCCElasticIntegrationGoogleSCCElasticIntegration インストール パッケージをダウンロードします。

wget -c https://storage.googleapis.com/security-center-elastic-stack/GoogleSCCElasticIntegration-Installation.zipGoogleSCCElasticIntegration インストール パッケージの内容を

GoogleSCCElasticIntegrationディレクトリに展開します。unzip GoogleSCCElasticIntegration-Installation.zip -d GoogleSCCElasticIntegrationGoAppモジュール コンポーネントを保存して実行するための作業ディレクトリを作成します。mkdir WORKING_DIRECTORYWORKING_DIRECTORYは、ディレクトリ名に置き換えます。GoogleSCCElasticIntegrationインストール ディレクトリに移動します。cd ROOT_DIRECTORY/GoogleSCCElasticIntegration/ROOT_DIRECTORYは、GoogleSCCElasticIntegrationディレクトリを含むディレクトリのパスに置き換えます。install、config.yml、dashboards.ndjson、templatesフォルダ(filebeat.tmpl、logstash.tmpl、docker.tmplファイルを含む)を作業ディレクトリに移動します。mv install/install install/config.yml install/templates/docker.tmpl install/templates/filebeat.tmpl install/templates/logstash.tmpl install/dashboards.ndjson WORKING_DIRECTORYWORKING_DIRECTORYは、作業ディレクトリのパスに置き換えます。

Docker コンテナをインストールする

Docker コンテナを設定するには、Logstash と Filebeat を含む Google Cloud から事前にフォーマットされたイメージをダウンロードしてインストールします。Docker イメージの詳細については、 Google Cloud コンソールで Artifact Registry リポジトリに移動してください。

インストール中に、Security Command Center と Elastic Stack の認証情報で GoApp モジュールを構成します。

作業ディレクトリに移動します。

cd /WORKING_DIRECTORYWORKING_DIRECTORYは、作業ディレクトリのパスに置き換えます。作業ディレクトリに次のファイルが存在することを確認します。

├── config.yml ├── install ├── dashboards.ndjson ├── templates ├── filebeat.tmpl ├── docker.tmpl ├── logstash.tmplテキスト エディタで

config.ymlファイルを開き、リクエストされた変数を追加します。変数が不要な場合は、空白のままにします。変数 説明 必須 elasticsearchElasticsearch 構成のセクション。 必須 hostElastic Stack ホストの IP アドレス。 必須 passwordElasticsearch のパスワード。 省略可 portElastic Stack ホストのポート。 必須 usernameElasticsearch のユーザー名。 省略可 cacertElasticsearch サーバーの証明書(例: path/to/cacert/elasticsearch.cer)。省略可 http_proxyプロキシホストのユーザー名、パスワード、IP アドレス、ポートへのリンク(例: http://USER:PASSWORD@PROXY_IP:PROXY_PORT)。省略可 kibanaKibana の構成に関するセクション。 必須 hostKibana サーバーをバインドする IP アドレスまたはホスト名。 必須 passwordKibana のパスワード。 省略可 portKibana サーバーのポート。 必須 usernameKibana のユーザー名。 省略可 cacertKibana サーバーの証明書(例: path/to/cacert/kibana.cer)。省略可 croncron 構成のセクション。 省略可 assetアセットの cron 構成のセクション(例: 0 */45 * * * *)。省略可 sourceソース cron 構成のセクション(例: 0 */45 * * * *)。詳細については、cron 式の生成ツールをご覧ください。省略可 organizationsGoogle Cloud 組織の構成のセクション。複数の Google Cloud 組織を追加するには、 resourceの- id:からsubscription_nameまでをすべてコピーします。必須 id組織の ID。 必須 client_credential_path次のいずれか:: - JSON ファイルのパス(サービス アカウント キーを使用している場合)。

- Workload Identity 連携を使用している場合の認証情報の構成ファイル。

- Docker コンテナをインストールする Google Cloud 組織の場合は、何も指定しないでください。

省略可(環境によって異なる) update以前のバージョンからアップグレードするかどうか( n(いいえ)またはy(はい))省略可 projectプロジェクト ID 用のセクション 必須 idPub/Sub トピックを含むプロジェクトの ID。 必須 auditlog監査ログの Pub/Sub トピックとサブスクリプションのセクション。 省略可 topic_name監査ログ用の Pub/Sub トピックの名前 省略可 subscription_name監査ログ用の Pub/Sub サブスクリプションの名前 省略可 findings検出結果の Pub/Sub トピックとサブスクリプションのセクション。 省略可 topic_name検出結果の Pub/Sub トピックの名前。 省略可 start_date検出結果の移行を開始する日付(省略可、例: 2021-04-01T12:00:00+05:30)省略可 subscription_name検出結果の Pub/Sub サブスクリプションの名前。 省略可 assetアセット構成のセクション。 省略可 iampolicyIAM ポリシーの Pub/Sub トピックとサブスクリプションのセクション。 省略可 topic_nameIAM ポリシーの Pub/Sub トピックの名前。 省略可 subscription_nameIAM ポリシーの Pub/Sub サブスクリプションの名前。 省略可 resourceリソースの Pub/Sub トピックとサブスクリプションのセクション。 省略可 topic_nameリソースの Pub/Sub トピックの名前。 省略可 subscription_nameリソースの Pub/Sub サブスクリプションの名前。 省略可 config.ymlファイルの例次の例は、2 つの Google Cloud 組織を含む

config.ymlファイルを示しています。elasticsearch: host: 127.0.0.1 password: changeme port: 9200 username: elastic cacert: path/to/cacert/elasticsearch.cer http_proxy: http://user:password@proxyip:proxyport kibana: host: 127.0.0.1 password: changeme port: 5601 username: elastic cacert: path/to/cacert/kibana.cer cron: asset: 0 */45 * * * * source: 0 */45 * * * * organizations: – id: 12345678910 client_credential_path: update: project: id: project-id-12345 auditlog: topic_name: auditlog.topic_name subscription_name: auditlog.subscription_name findings: topic_name: findings.topic_name start_date: 2021-05-01T12:00:00+05:30 subscription_name: findings.subscription_name asset: iampolicy: topic_name: iampolicy.topic_name subscription_name: iampolicy.subscription_name resource: topic_name: resource.topic_name subscription_name: resource.subscription_name – id: 12345678911 client_credential_path: update: project: id: project-id-12346 auditlog: topic_name: auditlog2.topic_name subscription_name: auditlog2.subscription_name findings: topic_name: findings2.topic_name start_date: 2021-05-01T12:00:00+05:30 subscription_name: findings1.subscription_name asset: iampolicy: topic_name: iampolicy2.topic_name subscription_name: iampolicy2.subscription_name resource: topic_name: resource2.topic_name subscription_name: resource2.subscription_name次のコマンドを実行して Docker イメージをインストールし、

GoAppモジュールを構成します。chmod +x install ./installGoAppモジュールが Docker イメージをダウンロードしてインストールし、コンテナをセットアップします。プロセスが完了したら、インストールの出力から WriterIdentity サービス アカウントのメールアドレスをコピーします。

docker exec googlescc_elk ls docker exec googlescc_elk cat Sink_}}HashId{{作業ディレクトリの構造は次のようになります。

├── config.yml ├── dashboards.ndjson ├── docker-compose.yml ├── install ├── templates ├── filebeat.tmpl ├── logstash.tmpl ├── docker.tmpl └── main ├── client_secret.json ├── filebeat │ └── config │ └── filebeat.yml ├── GoApp │ └── .env └── logstash └── pipeline └── logstash.conf

監査ログの権限を更新する

監査ログが SIEM に送信されるように権限を更新するには:

Pub/Sub トピックページに移動します。

Pub/Sub トピックを含むプロジェクトを選択します。

監査ログ用に作成した Pub/Sub トピックを選択します。

[権限] で、新しいプリンシパルとして WriterIdentity サービス アカウント(インストール手順の手順 4 でコピーしたもの)を追加し、Pub/Sub パブリッシャー ロールを割り当てます。監査ログポリシーが更新されます。

Docker と Elastic Stack の構成が完了しました。これで、Kibana を設定できます。

Docker ログを表示する

ターミナルを開き、次のコマンドを実行して、コンテナ ID などのコンテナ情報を表示します。Elastic Stack がインストールされているコンテナの ID をメモします。

docker container lsコンテナを起動してログを表示するには、次のコマンドを実行します。

docker exec -it CONTAINER_ID /bin/bash cat go.logCONTAINER_IDは、Elastic Stack がインストールされているコンテナの ID に置き換えます。

Kibana を設定する

Docker コンテナを初めてインストールする場合は、以下の手順を行います。

テキスト エディタで

kibana.ymlを開きます。sudo vim KIBANA_DIRECTORY/config/kibana.ymlKIBANA_DIRECTORYは、Kibana インストール フォルダのパスに置き換えます。次の変数を更新します。

server.port: Kibana のバックエンド サーバーに使用するポート(デフォルトは 5601)server.host: Kibana サーバーをバインドする IP アドレスまたはホスト名elasticsearch.hosts: クエリに使用する Elasticsearch インスタンスの IP アドレスとポートserver.maxPayloadBytes: 受信サーバー リクエストの最大ペイロード サイズ(バイト単位、デフォルトは 1,048,576)url_drilldown.enabled: Kibana ダッシュボードから内部または外部 URL に移動する機能を制御するブール値(デフォルトはtrue)

完成した構成は次のようになります。

server.port: PORT server.host: "HOST" elasticsearch.hosts: ["http://ELASTIC_IP_ADDRESS:ELASTIC_PORT"] server.maxPayloadBytes: 5242880 url_drilldown.enabled: true

Kibana ダッシュボードをインポートする

- Kibana アプリケーションを開きます。

- ナビゲーション メニューで、[Stack Management] に移動し、[Saved Objects] をクリックします。

- [Import] をクリックして作業ディレクトリに移動し、dashboards.ndjson を選択します。ダッシュボードがインポートされ、インデックス パターンが作成されます。

Docker コンテナをアップグレードする

以前のバージョンの GoApp モジュールをデプロイした場合は、新しいバージョンにアップグレードできます。Docker コンテナを新しいバージョンにアップグレードするときに、既存のサービス アカウントの設定、Pub/Sub トピック、ElasticSearch コンポーネントを維持できます。

Docker コンテナを使用していない統合からアップグレードする場合は、最新リリースにアップグレードするをご覧ください。

v1 からアップグレードする場合は、次の手順を完了します。

サービス アカウントにログ構成書き込み(

roles/logging.configWriter)のロールを追加します。監査ログ用の Pub/Sub トピックを作成します。

別のクラウドに Docker コンテナをインストールする場合は、Workload Identity 連携を構成して、認証情報の構成ファイルをダウンロードします。

必要に応じて、新しいダッシュボードをインポートする際の問題を避けるために、Kibana から既存のダッシュボードを削除します。

- Kibana アプリケーションを開きます。

- ナビゲーション メニューで、[Stack Management] に移動し、[Saved Objects] をクリックします。

- Google SCC を検索します。

- 削除するダッシュボードをすべて選択します。

- [削除] をクリックします。

既存の Docker コンテナを削除します。

ターミナルを開いてコンテナを停止します。

docker stop CONTAINER_IDCONTAINER_IDは、Elastic Stack がインストールされているコンテナの ID に置き換えます。Docker コンテナを削除します。

docker rm CONTAINER_ID必要に応じて、コンテナ ID の前に

-fを追加して、コンテナを強制的に削除します。

GoApp モジュールをダウンロードするの手順 1~7 を完了します。

以前のインストールから既存の

config.envファイルを\updateディレクトリに移動します。必要に応じて、

./updateを実行する実行権限を付与します。chmod +x ./update ./update./updateを実行してconfig.envをconfig.ymlに変換します。config.ymlファイルに既存の構成が含まれていることを確認します。実行されていない場合は、./updateを再実行します。複数の Google Cloud 組織をサポートするには、

config.ymlファイルに別の組織構成を追加します。config.ymlファイルをinstallのある作業ディレクトリに移動します。Docker のインストールの手順を完了します。

監査ログの権限を更新するの手順を完了します。

Kibana ダッシュボードのインポートの説明に沿って、新しいダッシュボードをインポートします。これにより、既存の Kibana ダッシュボードが上書きされます。

Kibana ダッシュボードの表示と編集

Elastic Stack のカスタム ダッシュボードを使用すると、検出結果、アセット、セキュリティ ソースを可視化して分析できます。ダッシュボードには重要な検出結果が示され、セキュリティ チームが修正の優先順位を決めるのに役立ちます。

[Overview] ダッシュボード

[概要] ダッシュボードには、 Google Cloud 組織で見つかった検出結果の合計数を重要度レベル、カテゴリ、状態別に表示する一連のグラフが表示されます。検出結果は、Security Command Center の組み込みサービス(Security Health Analytics、Web Security Scanner、Event Threat Detection、Container Threat Detection など)と、有効にした統合サービスから編集されます。

構成ミスや脆弱性などの条件でコンテンツをフィルタするには、[Finding class] を選択します。

追加のグラフには、最も多くの検出結果を生成したカテゴリ、プロジェクト、アセットが表示されます。

[Assets] ダッシュボード

[Assets] ダッシュボードには、 Google Cloudアセットを示すテーブルが表示されます。テーブルには、アセットのオーナー、リソースタイプとプロジェクトごとのアセット数、最近追加または更新されたアセットが表示されます。

アセットデータを組織、アセット名、アセットタイプ、親でフィルタして、特定のアセットの検出結果にすばやくドリルダウンできます。アセット名をクリックすると、 Google Cloud コンソールの Security Command Center の [アセット] ページにリダイレクトされ、選択したアセットの詳細が表示されます。

[Audit logs] ダッシュボード

[Audit logs] ダッシュボードには、監査ログ情報を示す一連のグラフとテーブルが表示されます。ダッシュボードに含まれる監査ログは、管理者のアクティビティ、データアクセス、システム イベント、ポリシーで拒否された監査ログです。テーブルには、時間、重大度、ログタイプ、ログ名、サービス名、リソース名、リソースタイプが含まれます。

組織、ソース(プロジェクトなど)、重大度、ログタイプ、リソースタイプでデータをフィルタできます。

[Findings] ダッシュボード

[Findings] ダッシュボードには、最新の検出結果を示すグラフが表示されます。グラフには、検出結果の数、重大度、カテゴリ、状態に関する情報が表示されます。アクティブな検出結果や、検出結果が最も多いプロジェクトやリソースを表示することもできます。

組織や検出クラスでデータをフィルタできます。

検出結果の名前をクリックすると、 Google Cloud コンソールの Security Command Center の [検出結果] ページにリダイレクトされ、選択した検出結果の詳細が表示されます。

[Sources] ダッシュボード

[Sources] ダッシュボードには、検出結果とセキュリティ ソースの総数、検出結果の数(ソース名別)、すべてのセキュリティ ソースを含むテーブルが表示されます。テーブルの列には、名前、表示名、説明が含まれています。

列を追加する

- ダッシュボードに移動します。

- [Edit] をクリックし、[Edit visualization] をクリックします。

- [Add sub-bucket] で、[Split rows] を選択します。

- リストから期間集計を選択します。

- [Descending] プルダウン メニューで、昇順または降順を選択します。[Size] フィールドにテーブルの最大行数を入力します。

- 追加する列を選択し、[更新] をクリックします。

- 変更を保存します。

列の非表示または削除

- ダッシュボードに移動します。

- [編集] をクリックします。

- 列を非表示にするには、列名の横にある表示アイコン(目のアイコン)をクリックします。

- 列を削除するには、列名の横にある [X] または削除アイコンをクリックします。

Elasticsearch との統合をアンインストールする

Security Command Center と Elasticsearch の統合を削除するには、次のセクションを完了します。

ダッシュボード、インデックス、インデックス パターンを削除する

このソリューションをアンインストールする場合は、ダッシュボードを削除します。

ダッシュボードに移動します。

「Google SCC」を検索し、すべてのダッシュボードを選択します。

[ダッシュボードを削除] をクリックします。

[Stack Management] > [Index Management] に移動します。

次のインデックスを閉じます。

- gccassets

- gccfindings

- gccsources

- gccauditlogs

[Stack Management] > [Index Patterns] に移動します。

次のパターンを閉じます。

- gccassets

- gccfindings

- gccsources

- gccauditlogs

Docker をアンインストールする

Pub/Sub の NotificationConfig を削除します。NotificationConfig の名前を確認するには、次のコマンドを実行します。

docker exec googlescc_elk ls docker exec googlescc_elk cat NotificationConf_}}HashId{{アセット、検出結果、IAM ポリシー、監査ログの Pub/Sub フィードを削除します。 フィードの名前を確認するには、次のコマンドを実行します。

docker exec googlescc_elk ls docker exec googlescc_elk cat Feed_}}HashId{{監査ログのシンクを削除します。シンクの名前を確認するには、次のコマンドを実行します。

docker exec googlescc_elk ls docker exec googlescc_elk cat Sink_}}HashId{{コンテナ ID などのコンテナ情報を表示するには、ターミナルを開いて次のコマンドを実行します。

docker container lsコンテナを停止します。

docker stop CONTAINER_IDCONTAINER_IDは、Elastic Stack がインストールされているコンテナの ID に置き換えます。Docker コンテナを削除します。

docker rm CONTAINER_ID必要に応じて、コンテナ ID の前に

-fを追加して、コンテナを強制的に削除します。Docker イメージを削除します。

docker rmi us.gcr.io/security-center-gcr-host/googlescc_elk_v3:latest作業ディレクトリと

docker-compose.ymlファイルを削除します。rm -rf ./main docker-compose.yml

次のステップ

Security Command Center での検出結果の通知の設定について確認する。

Security Command Center での検出通知のフィルタリングについて確認する。