Pour l’édition 2024 de son étude « State of Cloud Security », Datadog a analysé les données relatives à la posture de sécurité d’un échantillon de milliers d’organisations qui utilisent AWS, Azure ou Google Cloud. Les conclusions suggèrent que l’adoption de configurations sécurisées dans les environnements cloud continue de s’améliorer, grâce à une plus grande sensibilisation et à une meilleure application des valeurs

par défaut sécurisées.

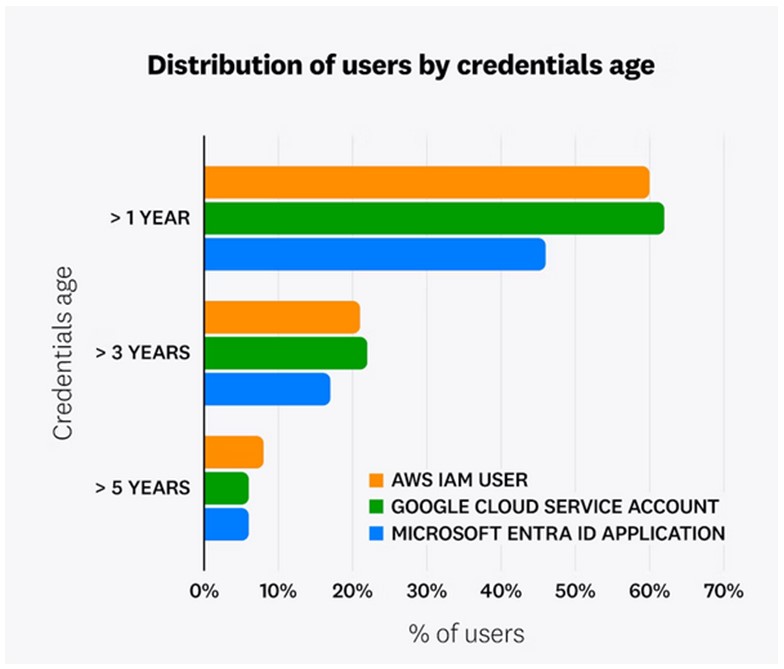

Authentification traditionnelles et modernes

Cependant, les informations d’identification risquées ou trop privilégiées restent un point d’entrée majeur pour les attaquants. Ce risque peut être accru par des erreurs de configuration courantes dans les éléments de l’infrastructure cloud, notamment les instances de calcul et de stockage, les distributions Kubernetes gérées et les intégrations tierces avec les fournisseurs SaaS.Les informations d’identification à longue durée de vie constituent un risque majeur pour la sécurité, car elles n’expirent jamais et sont souvent divulguées dans le code source, les images de conteneurs, les journaux de construction et les artefacts d’application. Des études antérieures avaient montré qu’ils sont la cause la plus fréquente des failles de sécurité du cloud documentées publiquement. Pour ce rapport, datadog a analysé la façon dont les organisations utilisent les méthodes d’authentification traditionnelles et modernes pour authentifier les personnes et les applications.

« Pour les personnes, nous avons constaté que la plupart des organisations utilisent une certaine forme d’authentification fédérée, c’est-à-dire l’utilisation d’une identité centralisée pour accorder aux utilisateurs l’accès à plusieurs systèmes, pour accéder à la console AWS (par exemple, via AWS IAM Identity Center ou Okta). Cependant, près de la moitié (46 %) utilisent également des utilisateurs IAM (une forme d’identifiant à longue durée de vie), et un sur quatre n’utilise que des utilisateurs IAM », lit-on dans ce rapport.

Instances EC2

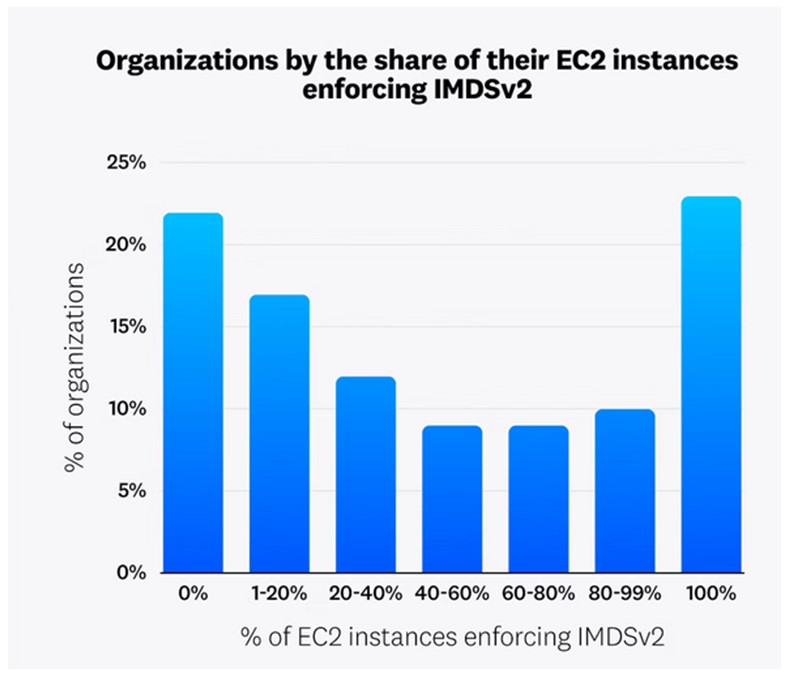

Cela montre que, bien que les organisations utilisent de plus en plus la gestion centralisée des identités, les utilisateurs non gérés avec des informations d’identification à long terme restent populaires. Datadog s’est aussi intéressé à IMDSv2, un mécanisme de sécurité AWS essentiel pour bloquer le vol d’informations d’identification dans les instances EC2, qui a conduit à un certain nombre de violations de données très médiatisées.Alors qu’Azure et Google Cloud appliquent par défaut des mécanismes analogues à IMDSv2, IMDSv2 a toujours dû être appliqué manuellement sur les instances EC2 individuelles. Cette étude constate que l’application d’IMDSv2 est de plus en plus fréquente. En moyenne, les organisations appliquent IMDSv2 à 47 % de leurs instances EC2, contre 25 % il y a un an. Globalement, 32 % de toutes les instances EC2 appliquent IMDSv2.

Toutefois, les instances créées récemment sont de loin configurées de manière plus sûre : 42 % des instances EC2 en cours d’exécution lancées au cours des deux semaines précédant la période de collecte des données pour le présent rapport avaient l’IMDSv2 appliqué, contre seulement 10 % pour les instances créées il y a plus d’un an.