Dieser Leitfaden wurde speziell für Hacks erstellt, die viele Keywords enthalten. Seiten mit unsinnigen Inhalten auf Ihre Website zu leiten. Dies bezeichnen wir als unsinnigen Hacking. Es ist die für Nutzende beliebter Content-Management-Systeme (CMS) Sie finden diesen Leitfaden aber auch nützlich, wenn Sie kein CMS verwenden.

Wir möchten, dass dieser Leitfaden wirklich hilfreich für dich ist. Feedback geben helfen Sie uns, noch besser zu werden.

Diese Art von Hack erkennen

Durch diese Hacks werden automatisch viele Seiten mit unsinnigen Inhalten erstellt. mit Keywords gefüllte Sätze auf Ihrer Website. Das sind Seiten, die Sie nicht erstellen, aber URLs haben, die Nutzer zum Klicken animieren könnten. Hacker tun dies damit die gehackten Seiten in der Google Suche erscheinen. Wenn Nutzer dann Ihre Website werden sie auf eine ganz andere Seite weitergeleitet. Hacker verdienen Geld, wenn nicht relevante Seiten besuchen. Hier einige Beispiele für die verschiedenen Dateitypen: finden Sie auf einer Website, die von diesem Hacking-Angriff betroffen ist, Folgendes:

www.example.com/cheap-hair-styles-cool.htmlwww.example.com/free-pictures-fun.htmlwww.example.com/nice-song-download-file.php

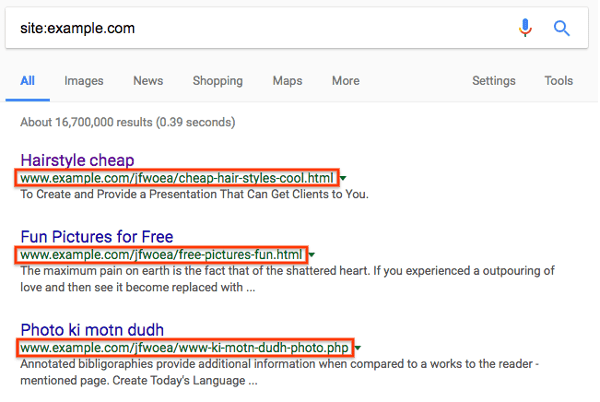

Manchmal erscheinen sie in einem Ordner, der aus zufälligen Zeichen und verschiedene Sprachen verwenden:

www.example.com/jfwoea/cheap-hair-styles-cool.htmlwww.example.com/jfwoea/free-pictures-fun.htmlwww.example.com/jfwoea/www-ki-motn-dudh-photo.phpwww.example.com/jfwoea/foto-cewe-zaman-sekarang.php

Aktivieren Sie zunächst das

Sicherheitsprobleme

in der Search Console, um zu sehen, ob Google diese gehackten Seiten gefunden hat

auf Ihrer Website. In manchen Fällen können Sie solche Seiten auch finden, indem Sie ein Google-Konto

Suchfenster und Eingabe von site:_your site url_ mit der URL auf Stammebene von

für Ihre Website. So sehen Sie die Seiten, die Google für Ihre Website indexiert hat,

einschließlich gehackter Seiten. Blättern Sie durch einige Suchergebnisseiten,

ob Sie ungewöhnliche URLs entdecken. Wenn Sie in Google keine gehackten Inhalte finden,

Verwenden Sie dieselben Suchbegriffe in einer anderen Suchmaschine. Hier ist ein

Beispiel:

Wenn du auf einen Link zu einer gehackten Seite klickst, oder eine Seite voller unsinniger Inhalte sehen. Sie können jedoch wird Ihnen möglicherweise auch eine Meldung angezeigt, dass die Seite nicht existiert (für Beispiel: 404-Fehler). Lass dich nicht täuschen! Hacker versuchen, Sie zu täuschen, dass die Seite nicht mehr vorhanden oder repariert ist, obwohl sie noch immer gehackt wurde. Sie tun dies, indem sie Cloaking Inhalte. Überprüfen Sie Ihre Website auf Cloaking, indem Sie die URLs Ihrer Website in das URL-Prüftool: Mit dem Tool "Abruf wie durch Google" können Sie versteckte Inhalte finden.

Wenn Sie diese Probleme sehen, ist Ihre Website höchstwahrscheinlich von dieser Art von Hack.

Hack beheben

Erstellen Sie zuerst eine Offline-Kopie aller Dateien, bevor Sie sie entfernen. Öffnen Sie dazu falls Sie sie später wiederherstellen müssen. Am besten sichern Sie Ihre gesamte Website vor dem beginnen Sie mit dem Bereinigungsprozess. Speichern Sie dazu alle Dateien, auf Ihrem Server an einen Speicherort außerhalb Ihres Servers oder auf der Suche nach der besten Sicherung -Optionen für dein jeweiliges Content-Management-System (CMS). Wenn Sie eine auch die Datenbank sichern.

.htaccess-Datei in zwei Schritten prüfen

Bei diesem Hacking-Angriff werden Besucher mithilfe der Datei .htaccess von Ihrer Website weitergeleitet.

Schritt 1

Suchen Sie die Datei .htaccess auf Ihrer Website. Wenn Sie nicht sicher sind, wo Sie es finden

und Sie ein CMS wie WordPress, Joomla oder Drupal nutzen, suchen Sie nach

„.htaccess-Dateispeicherort“ in einer Suchmaschine zusammen mit dem Namen Ihres CMS ein.

Je nach Website werden möglicherweise mehrere .htaccess-Dateien angezeigt.

Erstellen Sie eine Liste mit allen .htaccess-Speicherorten.

Schritt 2

Ersetzen Sie alle .htaccess-Dateien durch eine saubere Version oder eine Standardversion des

.htaccess-Datei. Normalerweise findest du die Standardversion einer .htaccess-Datei

durch die Suche nach „Standard-.htaccess-Datei“ und den Namen Ihres CMS. Für Websites

mit mehreren .htaccess-Dateien suchen, suchen Sie für jede eine saubere Version und ersetzen Sie

.

Wenn kein Standard-.htaccess vorhanden ist und Sie noch nie eine .htaccess-Datei konfiguriert haben

auf Ihrer Website befindet, ist die Datei .htaccess wahrscheinlich schädlich.

Speichern Sie zur Sicherheit eine Kopie von .htaccess Datei(en) offline und löschen Sie die

.htaccess-Datei von Ihrer Website.

Andere schädliche Dateien finden und entfernen (5 Schritte)

Schädliche Dateien zu identifizieren, kann schwierig und zeitaufwendig sein. Nimm dir Zeit wenn Sie Ihre Dateien überprüfen. Falls noch nicht geschehen, sollten Sie jetzt auf Ihrer Website. Führen Sie eine Google-Suche nach "Website sichern" durch. und den Namen Ihrer CMS finden Sie eine Anleitung zur Sicherung Ihrer Website.

Schritt 1

Wenn Sie ein CMS verwenden, installieren Sie alle Kerndateien (Standarddateien) neu, die im des CMS sowie alle weiteren von Ihnen hinzugefügten Elemente (z. B. als Themen, Module oder Plug-ins). So wird sichergestellt, dass diese Dateien gehackte Inhalte. Suchen Sie in der Google Suche nach „Neu installieren“. und den Namen Ihres CMS in finden Sie eine Anleitung zur Neuinstallation. Wenn Sie Plug-ins, Module, Erweiterungen installieren Sie auch diese neu.

Schritt 2

Suchen Sie nun nach verbleibenden schädlichen oder manipulierten Dateien. Dies ist ist der schwierigste und zeitaufwendigste Teil des Prozesses. fast fertig!

Bei diesem Hack bleiben in der Regel zwei Dateitypen zurück: .txt-Dateien und .php-Dateien. Die

.txt-Dateien sind Vorlagendateien und die .php-Dateien bestimmen, welcher Typ

unsinnigen Contents auf Ihre Website laden.

Suchen Sie zuerst nach den .txt-Dateien. Je nachdem, wie Sie eine Verbindung herstellen,

Ihrer Website angezeigt wird, sollten Sie eine Suchfunktion für Dateien sehen. Suchen nach

„.txt“ um alle Dateien mit der Erweiterung .txt aufzurufen. Die meisten davon werden

wie Lizenzvereinbarungen oder Readme-Dateien. Du suchst nach einem

Gruppe von .txt-Dateien, die HTML-Code zum Erstellen von Spam-Vorlagen enthalten. Hier

sind Snippets mit unterschiedlichem Code, die ihr in diesen schädlichen

.txt-Dateien.

<title>{keyword}</title>

<meta name="description" content="{keyword}" />

<meta name="keywords" content="{keyword}" />

<meta property="og:title" content="{keyword}" />

Hacker verwenden Keyword-Ersatz, um die Spam-Seiten zu erstellen. Sie werden höchstwahrscheinlich einige allgemeine Begriffe, die in der gesamten gehackten Datei ersetzt werden können.

Darüber hinaus enthalten die meisten dieser Dateien einen Codetyp, durch den Spam-Links und Spam-Texte von der sichtbaren Seite entfernt.

<div style="position: absolute; top: -1000px; left: -1000px;">

Cheap prescription drugs

</div>

Entfernen Sie diese .txt Dateien. Befinden sich alle Ordner im selben Ordner, entfernen Sie den gesamten

Ordner.

Schritt 3

Die schädlichen PHP-Dateien sind etwas schwieriger zu finden. Es könnte ein oder viele schädliche PHP-Dateien auf Ihrer Website haben. Sie könnten sich alle im selben oder auf Ihrer Website verstreut sind.

Lassen Sie sich nicht von dem Gedanken überfordern, jeden einzelnen PHP-Code zu öffnen und zu prüfen. -Datei. Erstellen Sie zunächst eine Liste verdächtiger PHP-Dateien, die Sie überprüfen möchten. So finden Sie heraus, welche PHP-Dateien verdächtig sind:

- Da Sie Ihre CMS-Dateien bereits neu geladen haben, sollten Sie sich nur Dateien ansehen, nicht Teil Ihrer CMS-Standarddateien oder -ordner sind. Dadurch sollten viele PHP-Dateien erstellen und Sie müssen nur eine Handvoll Dateien ansehen.

- Sortieren Sie die Dateien auf Ihrer Website nach dem Datum der letzten Änderung. Suchen Sie nach Dateien, innerhalb weniger Monate nach der ersten Erkenntnis Ihre Website wurde gehackt.

- Sortieren Sie die Dateien auf Ihrer Website nach Größe. Suchen Sie nach ungewöhnlich großen Dateien.

Schritt 4

Sobald Sie eine Liste mit verdächtigen PHP-Dateien haben, überprüfen Sie, ob diese schädlich sind. Wenn Sie mit PHP nicht vertraut sind, kann dieser Vorgang zeitaufwendiger sein. sollten Sie Ihre PHP-Dokumentation noch einmal durchgehen. Wenn Sie keine Programmierkenntnisse haben, empfehlen wir, Hilfe erhalten. In der Zwischenzeit grundlegende Muster, nach denen Sie suchen können, um schädliche Dateien zu identifizieren.

Wenn Sie ein CMS verwenden und diese Dateien nicht direkt bearbeiten, die Dateien auf Ihrem Server mit einer Liste der Standarddateien, sowie Plug-ins und Themes. Suchen Sie nach Dateien, die nicht dazu gehören, -Dateien, die größer als ihre Standardversion sind.

Suchen Sie zuerst in den verdächtigen Dateien, die Sie bereits identifiziert haben

große Textblöcke mit einer Kombination aus wahllos aneinandergereihten Buchstaben und

Zahlen. Vor dem großen Textblock steht in der Regel eine Kombination aus PHP.

Funktionen wie base64_decode, rot13, eval, strrev oder gzinflate.

Hier ist ein Beispiel dafür, wie dieser Codeblock aussehen könnte. Manchmal ist das alles

wird der Code in eine lange Textzeile eingefügt, sodass er kleiner erscheint als

tatsächlich ist.

// Hackers try to confuse site owners by encoding malicious code into

// blocks of text. Be wary of unfamiliar code blocks like this.

base64_decode(strrev("hMXZpRXaslmYhJXZuxWd2BSZ0l2cgknbhByZul2czVmckRWYgknYgM3ajFGd0FGIlJXd0Vn

ZgknbhBSbvJnZgUGdpNHIyV3b5BSZyV3YlNHIvRHI0V2Zy9mZgQ3Ju9GRg4SZ0l2cgIXdvlHI4lmZg4WYjBSdvlHIsU2c

hVmcnBydvJGblBiZvBCdpJGIhBCZuFGIl1Wa0BCa0l2dgQXdCBiLkJXYoBSZiBibhNGIlR2bjBycphGdgcmbpRXYjNXdmJ2b

lRGI5xWZ0Fmb1RncvZmbVBiLn5WauVGcwFGagM3J0FGa3BCZuFGdzJXZk5Wdg8GdgU3b5BicvZGI0xWdjlmZmlGZgQXagU2ah

1GIvRHIzlGa0BSZrlGbgUGZvNGIlRWaoByb0BSZrlGbgMnclt2YhhEIuUGZvNGIlxmYhRWYlJnb1BychByZulGZhJXZ1F3ch

1GIlR2bjBCZlRXYjNXdmJ2bgMXdvl2YpxWYtBiZvBSZjVWawBSYgMXagMXaoRFIskGS"));

Manchmal ist der Code nicht durcheinander gebracht und sieht einfach wie ein normales Skript aus. Wenn Sie wenn ihr euch nicht sicher seid, ob der Code schlecht ist, schaut einfach Hilfeforum von Google Search Central in dem eine Gruppe erfahrener Webmaster Ihnen helfen kann, sich die Dateien anzusehen.

Schritt 5

Da Sie jetzt wissen, welche Dateien verdächtig sind, können Sie eine Sicherung oder eine lokale Kopie erstellen, indem Sie für den Fall, dass sie nicht schädlich sind, und die verdächtigen Dateien von Ihrer Website löschen.

Prüfen, ob Ihre Website bereinigt ist

Sobald Sie die gehackten Dateien entfernt haben, ausbezahlt. Erinnern Sie sich an die Seiten mit unsinnigen Inhalten, die Sie gefunden haben? Die Fetch API verwenden als Google-Tool verwenden, um zu sehen, ob sie noch vorhanden sind. Wenn sie mit „Keine Gefunden" mit dem Tool "Abruf wie durch Google", sind die Chancen gut, dass Sie können Sie mit der Behebung der Sicherheitslücken auf Ihrer Website fortfahren.

Wie kann ich einen weiteren Hack verhindern?

Das Beheben der Sicherheitslücken auf Ihrer Website ist ein wichtiger letzter Schritt zur Behebung Website. Eine aktuelle Studie ergab, dass 20% der gehackten Websites an einem Tag. Deshalb ist es wichtig herauszufinden, wie genau Ihre Website gehackt wurde. Lesen Sie unsere Top-Methoden für das Hacken von Websites durch Spammer um mit der Untersuchung zu beginnen. Wenn Sie jedoch nicht herausfinden können, Ihre Website gehackt wurde, finden Sie im Folgenden eine Checkliste mit Maßnahmen, Sicherheitslücken auf Ihrer Website zu verringern:

- Computer regelmäßig scannen: Prüfen Sie dies mit einem gängigen Virenscanner. auf Viren oder Schwachstellen.

- Passwörter regelmäßig ändern:Ändern Sie die Passwörter regelmäßig, wie Ihr Hostanbieter, FTP und CMS um unberechtigte Zugriffe auf Ihre Website zu verhindern. Es ist wichtig, eine starke, eindeutiges Passwort für jedes Konto erstellen.

- Verwenden Sie 2-Faktor-Authentifizierung (2FA): Erwägen Sie die Aktivierung von 2FA für alle Dienste, bei denen eine Anmeldung erforderlich ist. Bestätigung in zwei Schritten erschwert es Hackern, sich anzumelden, selbst wenn sie erfolgreich gestohlen wurden. Ihr Passwort.

- CMS, Plug-ins, Erweiterungen und Module regelmäßig aktualisieren: Hoffentlich haben Sie diesen Schritt bereits erledigt. Viele Websites werden gehackt, veraltete Software darauf installiert ist. Einige CMS unterstützten automatische Aktualisierungen.

- Eventuell lohnt es sich, einen Sicherheitsdienst zu abonnieren, um Ihre Website zu überwachen: Es gibt viele sehr gute Dienste, die Sie bei der Überwachung Ihrer Website für eine geringe Gebühr. Es empfiehlt sich, sich bei einem dieser Anbieter anzumelden.

Zusätzliche Ressourcen

Wenn Sie immer noch Probleme bei der Reparatur Ihrer Website haben, gibt es noch ein paar weitere die Ihnen helfen könnten.

Diese Tools scannen Ihre Website und können unter Umständen problematische Inhalte finden. Google unterstützt bzw. nutzt nur VirusTotal.

Mit diesen Tools können Sie Ihre Website auf problematische Inhalte. Beachte bitte, dass diese Scanner nicht garantieren können, dass um alle Arten von problematischen Inhalten zu identifizieren.

Weitere Ressourcen von Google, die Ihnen helfen könnten, finden Sie hier: