Questa guida è stata creata specificamente per un tipo di compromissione che aggiunge un elevato numero di parole chiave pagine con contenuti senza senso che rimandano al tuo sito. È progettato per gli utenti dei Sistemi di gestione dei contenuti (CMS), ma troverai utile questa guida anche se non usi un CMS.

Vogliamo assicurarci che questa guida ti sia davvero utile. Lascia un feedback per aiutarci a migliorare.

Identifica questo tipo di compromissione

La compromissione con contenuti senza senso crea automaticamente molte pagine con contenuti frasi piene di parole chiave sul tuo sito. Queste sono pagine che non hai ma avere URL che potrebbero indurre gli utenti a fare clic. Gli hacker sanno in modo che le pagine compromesse vengano visualizzate nella Ricerca Google. Poi, se la gente prova a visitare queste pagine, verranno reindirizzati a una pagina non correlata. Gli hacker guadagnano quando persone visitano queste pagine non correlate. Ecco alcuni esempi del tipo di file che potresti trovare su un sito colpito dalla compromissione con contenuti senza senso:

www.example.com/cheap-hair-styles-cool.htmlwww.example.com/free-pictures-fun.htmlwww.example.com/nice-song-download-file.php

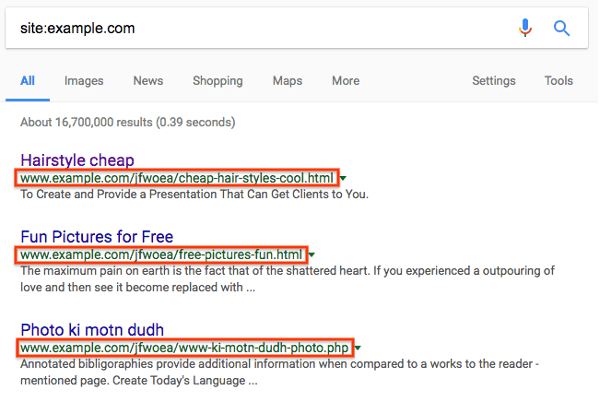

A volte appaiono in una cartella composta da caratteri casuali e utilizzare lingue diverse:

www.example.com/jfwoea/cheap-hair-styles-cool.htmlwww.example.com/jfwoea/free-pictures-fun.htmlwww.example.com/jfwoea/www-ki-motn-dudh-photo.phpwww.example.com/jfwoea/foto-cewe-zaman-sekarang.php

Per iniziare, controlla

Problemi di sicurezza

di Search Console per verificare se Google ha rilevato una di queste pagine compromesse

sul tuo sito. A volte, puoi anche scoprire pagine come questa aprendo un

Cerca nella finestra e digitando site:_your site url_, con l'URL di livello principale

nel tuo sito. In questo modo vedrai le pagine che Google ha indicizzato per il tuo sito,

incluse le pagine compromesse. Scorri un paio di pagine di risultati di ricerca per

individua URL insoliti. Se non vedi contenuti compromessi in Google

Cerca, utilizza gli stessi termini di ricerca con un altro motore di ricerca. Ecco un

dell'esempio seguente:

In genere, quando fai clic su un link che rimanda a una pagina compromessa, ricevi vengono reindirizzati a un altro sito o visualizzano una pagina piena di contenuti senza senso. Tuttavia, potresti anche visualizzare un messaggio che indica che la pagina non esiste (ad ad esempio un errore 404). Non farti ingannare! Gli hacker cercheranno di indurti con l'inganno che la pagina non è più disponibile o è stata corretta quando è ancora stata compromessa. Per farlo cloaking contenuti. Per verificare l'eventuale presenza del cloaking, inserisci gli URL del tuo sito nella strumento Controllo URL. Lo strumento Visualizza come Google ti consente di visualizzare i contenuti nascosti sottostanti.

Se riscontri questi problemi, è molto probabile che il tuo sito sia stato interessato da questo tipo di hackerare.

Risolvi l'attacco di pirateria informatica

Prima di iniziare, crea una copia offline dei file prima di rimuoverli, in in caso di necessità di ripristinarli in un secondo momento. Meglio ancora, esegui il backup dell'intero sito prima del giorno di avviare il processo di pulizia. Puoi farlo salvando tutti i file sul tuo server a una posizione fuori dal tuo server o alla ricerca della soluzione di backup migliore opzioni per il tuo sistema di gestione dei contenuti (CMS). Se utilizzi un CMS, eseguirà anche il backup del database.

Controlla il file .htaccess (2 passaggi)

La compromissione con contenuto senza senso reindirizza i visitatori dal tuo sito utilizzando il file .htaccess.

Passaggio 1

Individua il file .htaccess sul tuo sito. Se non sai dove trovarlo

e utilizzi un CMS come WordPress, Joomla o Drupal, cerca

"Posizione file .myactivity" in un motore di ricerca insieme al nome del tuo CMS.

A seconda del sito, potresti vedere più file .htaccess.

Crea un elenco di tutte le .htaccess posizioni dei file.

Passaggio 2

Sostituisci tutti i file .htaccess con una versione pulita o predefinita di

.htaccess. Di solito è disponibile una versione predefinita di un file .htaccess

Cercando "file .htaccess predefinito" e il nome del tuo CMS. Per i siti

con più file .htaccess, trova una versione pulita di ciascuno e sostituisci

che li rappresentano.

Se non esiste un file .htaccess predefinito e non hai mai configurato un file .htaccess

sul tuo sito, è probabile che il file .htaccess che trovi nel sito sia dannoso.

Per sicurezza, salva una copia offline di .htaccess file ed elimina il file

.htaccess file dal tuo sito.

Trova e rimuovi altri file dannosi (5 passaggi)

L'identificazione dei file dannosi può essere complessa e richiedere molto tempo. Prenditi il tempo che ti serve quando controlli i file. Se non l'hai ancora fatto, è il momento giusto per eseguire il backup file sul tuo sito. Esegui una ricerca su Google con i termini "backup sito". e il nome del tuo CMS per trovare istruzioni su come eseguire il backup del tuo sito.

Passaggio 1

Se utilizzi un CMS, reinstalla tutti i file principali (predefiniti) presenti nel distribuzione predefinita del tuo CMS, nonché qualsiasi elemento che potresti aver aggiunto (ad come temi, moduli e plug-in). Questo aiuta a garantire che questi file siano privi di contenuti compromessi. Puoi eseguire una ricerca su Google per "reinstallare" e il nome del tuo CMS le istruzioni per la reinstallazione. Se hai plug-in, moduli, estensioni, o temi, assicurati di reinstallare anche questi.

Passaggio 2

Ora devi cercare eventuali file rimanenti dannosi o compromessi. Questo è la parte più difficile e dispendiosa in termini di tempo, ma dopo Hai quasi finito.

In questo tipo di compromissione rimangono generalmente due tipi di file: .txt e .php. La

I file .txt pubblicati sono file di modello, mentre i file .php determinano il tipo

di contenuti privi di senso da caricare sul sito.

Inizia cercando i file .txt. A seconda della modalità di connessione

sul tuo sito, dovresti vedere un qualche tipo di funzionalità di ricerca per i file. Cerca

".txt" per recuperare tutti i file con estensione .txt. La maggior parte di questi

file legittimi, come contratti di licenza o file readme. Stai cercando un

insieme di file .txt contenenti codice HTML utilizzato per creare modelli di spam. Qui

sono snippet di diversi frammenti di codice che potresti trovare in questi

.txt file.

<title>{keyword}</title>

<meta name="description" content="{keyword}" />

<meta name="keywords" content="{keyword}" />

<meta property="og:title" content="{keyword}" />

Gli hacker creano pagine contenenti spam attraverso la sostituzione delle parole chiave. Molto probabilmente vediamo alcune parole generiche che possono essere sostituite in tutto il file compromesso.

Inoltre, la maggior parte di questi file contiene un qualche tipo di codice che link contenenti spam e testo di spam fuori dalla pagina visibile.

<div style="position: absolute; top: -1000px; left: -1000px;">

Cheap prescription drugs

</div>

Rimuovi questi .txt file. Se si trovano tutti nella stessa cartella, rimuovi l'intera cartella

.

Passaggio 3

I file PHP dannosi sono più difficili da rintracciare. Potrebbe esserci uno o molti file PHP dannosi sul tuo sito. Potrebbero essere tutti contenuti nello stesso nella sottodirectory o sparsi nel sito.

Non farti confondere dal pensiero di dover aprire ed esaminare ogni PHP . Per prima cosa, crea un elenco dei file PHP sospetti che vuoi esaminare. Di seguito sono indicate alcune modalità per determinare quali file PHP sono sospetti:

- Poiché hai già ricaricato i file CMS, guarda solo i file che non fanno parte delle cartelle o dei file predefiniti del CMS. Ciò dovrebbe eliminare molti file PHP, lasciando a te pochi file da esaminare.

- Ordina i file presenti sul sito in base alla data dell'ultima modifica. Cerca i file che sono state modificate entro pochi mesi dal rilevamento il tuo sito è stato compromesso.

- Ordina i file presenti sul sito in base alle dimensioni. Cerca i file di dimensioni insolitamente grandi.

Passaggio 4

Dopo aver ottenuto un elenco dei file PHP sospetti, verifica se sono dannosi. Se non hai dimestichezza con PHP, questa procedura potrebbe richiedere più tempo, valuta la possibilità di rileggere la documentazione relativa ai file PHP. Se non hai esperienza di programmazione, ti consigliamo ricevere assistenza. Nel frattempo, ci sono alcune pattern di base che puoi cercare per identificare i file dannosi.

Se usi un CMS e non hai l'abitudine di modificare direttamente i file, i file sul tuo server con un elenco dei file predefiniti pacchettizzati il CMS ed eventuali plug-in e temi. Cerca i file che non ti appartengono e che più grandi della loro versione predefinita.

Innanzitutto, scansiona i file sospetti che hai già identificato per cercare i file.

grandi blocchi di testo con una combinazione di lettere apparentemente mischiate e

numeri. Il blocco di testo grande è di solito preceduto da una combinazione di codice PHP

come base64_decode, rot13, eval, strrev o gzinflate.

Ecco un esempio di come potrebbe essere questo blocco di codice. A volte, tutto questo

sarà inserito in una lunga riga di testo, facendolo sembrare più piccolo

lo è.

// Hackers try to confuse site owners by encoding malicious code into

// blocks of text. Be wary of unfamiliar code blocks like this.

base64_decode(strrev("hMXZpRXaslmYhJXZuxWd2BSZ0l2cgknbhByZul2czVmckRWYgknYgM3ajFGd0FGIlJXd0Vn

ZgknbhBSbvJnZgUGdpNHIyV3b5BSZyV3YlNHIvRHI0V2Zy9mZgQ3Ju9GRg4SZ0l2cgIXdvlHI4lmZg4WYjBSdvlHIsU2c

hVmcnBydvJGblBiZvBCdpJGIhBCZuFGIl1Wa0BCa0l2dgQXdCBiLkJXYoBSZiBibhNGIlR2bjBycphGdgcmbpRXYjNXdmJ2b

lRGI5xWZ0Fmb1RncvZmbVBiLn5WauVGcwFGagM3J0FGa3BCZuFGdzJXZk5Wdg8GdgU3b5BicvZGI0xWdjlmZmlGZgQXagU2ah

1GIvRHIzlGa0BSZrlGbgUGZvNGIlRWaoByb0BSZrlGbgMnclt2YhhEIuUGZvNGIlxmYhRWYlJnb1BychByZulGZhJXZ1F3ch

1GIlR2bjBCZlRXYjNXdmJ2bgMXdvl2YpxWYtBiZvBSZjVWawBSYgMXagMXaoRFIskGS"));

A volte il codice non è mischiato e appare solo come uno script normale. Se non so se il codice sia cattivo, passa ai nostri Community di assistenza di Google Search Central un gruppo di webmaster esperti può aiutarti a esaminare i file.

Passaggio 5

Ora che sai quali file sono sospetti, crea un backup o una copia locale salvarle sul tuo computer, nel caso in cui non fossero dannosi, ed eliminare i file sospetti dal sito.

Controlla se il sito è pulito

Dopo aver eliminato i file compromessi, controlla se il tuo impegno ha ripagato. Ricordi le pagine senza senso che hai identificato in precedenza? Utilizzare il metodo di recupero come strumento Google per vedere se esistono ancora. Se risponde "Non "Risultato trovato" in Visualizza come Google, è probabile che il tuo account sia in buone condizioni passare alla correzione delle vulnerabilità del sito.

Come faccio a evitare future compromissioni?

La correzione delle vulnerabilità sul sito è l'ultimo passaggio essenziale per sito. Da un recente studio è emerso che il 20% dei siti compromessi subisce di nuovo un attacco un giorno. È quindi utile sapere esattamente come è stato compromesso il tuo sito. Leggi le nostre Principali modalità di compromissione dei siti web da parte degli spammer per iniziare la tua indagine. Tuttavia, se non riesci a capire come il tuo sito è stato compromesso, di seguito è riportato un elenco di controllo delle cose che puoi fare per per ridurre le vulnerabilità sul tuo sito:

- Esegui regolarmente la scansione del computer: utilizza uno dei programmi antivirus più diffusi per verificare alla ricerca di virus o vulnerabilità.

- Cambia regolarmente le password:cambia regolarmente le password in tutti gli account del tuo sito web, come il provider host, l'FTP e il CMS, impedire l'accesso non autorizzato al sito. È importante creare un'infrastruttura una password univoca per ogni account.

- Utilizza Autenticazione a due fattori (2FA): Valuta la possibilità di attivare l'autenticazione a due fattori (2FA) su tutti i servizi che richiedono l'accesso. 2FA rende più difficile l'accesso per gli hacker anche se rubano la tua password.

- Aggiorna regolarmente il CMS, i plug-in, le estensioni e i moduli: Ci auguriamo che tu abbia già completato questo passaggio. Molti siti vengono compromessi perché stanno eseguendo software obsoleto. In alcuni sistemi di gestione dei contenuti è supportato l'aggiornamento automatico.

- Valuta la possibilità di abbonarti a un servizio di sicurezza per monitorare il tuo sito: Sono disponibili molti servizi eccellenti che possono aiutarti a monitorare sito pagando una piccola commissione. Per mantenere sicuro il tuo sito, valuta se registrarti a tali servizi.

Risorse aggiuntive

Se continui a riscontrare problemi con la correzione del sito, puoi provare risorse che potrebbero esserti utili.

Questi strumenti analizzano i siti e potrebbero riuscire a rilevare contenuti problematici. Google non li esegue e non li supporta, ad eccezione dello strumento VirusTotal.

Questi sono solo alcuni strumenti che potrebbero essere in grado di eseguire la scansione del tuo sito alla ricerca contenuti. Tieni presente che questi scanner non garantiscono la identificare ogni tipo di contenuto problematico.

Ecco alcune risorse aggiuntive di Google che potrebbero essere utili:

di Gemini Advanced.