Google Security Operations – Antworten

Reagieren Sie innerhalb weniger Minuten auf Cyberbedrohungen, nicht erst nach Tagen

Moderne, schnelle und effektive Reaktionen durch eine Kombination aus Low-Code-Automatisierung und leistungsstarker Zusammenarbeit ermöglichen

Features

Reduzieren Sie den Arbeitsaufwand mit Playbooks für automatisierte Reaktionen.

Playbooks unkompliziert bereitstellen, verwalten und skalieren

- Gängige Szenarien automatisieren. Meistern Sie die täglichen Herausforderungen (Phishing oder Ransomware) mit sofort einsatzbereiten Anwendungsfällen, einschließlich Playbooks, simulierten Benachrichtigungen und Anleitungen.

- Wiederholbare, automatisierte Sicherheitsprozesse entwickeln. Erstellen Sie Playbooks mit Hunderten von Tools per Drag-and-drop. Außerdem können Sie sich wiederholende Aufgaben automatisieren, um schneller zu reagieren und Zeit für wertvollere Aufgaben zu sparen.

- Playbooks analysieren und optimieren. Playbooks mit Funktionen zur Lebenszyklusverwaltung verwalten, optimieren, iterieren und Fehler beheben. Dazu gehören Analysen, wiederverwendbare Playbook-Blöcke, Versionsverwaltung und Rollbacks.

- Playbooks mit Gemini generieren. Mit Playbooks, die von generativer KI erstellt wurden, können Sie Bedrohungen beheben.

Durch Kontext und Zusammenarbeit können Sie Bedrohungen schneller beheben.

Nutzen Sie generative KI, Bedrohungsdaten und effektive Zusammenarbeit, um schneller und präziser reagieren zu können.

- Mit KI-generierten Zusammenfassungen können Sie komplexe Bedrohungen besser verstehen. Sie erhalten automatisch Kontext und Empfehlungen zu Bedrohungen sowie Empfehlungen zur Reaktion mit Gemini in Security Operations.

- Mit Bedrohungsdaten proaktiv auf Bedrohungen reagieren. Sie können beispiellose Bedrohungsdaten einbinden und die wichtigsten Kontextdaten für jede Bedrohung visualisieren – wer was wann getan hat – sowie die Beziehungen zwischen allen beteiligten Entitäten, die mit einem Ereignis, Produkt oder einer Quelle verbunden sind.

- Einfache Zusammenarbeit mit Analysten, Dienstleistern und Stakeholdern außerhalb von SecOps. Chatten Sie mit und taggen Sie Kollegen, weisen Sie Aufgaben zu und verfolgen Sie den Fortschritt eines Falls direkt von der Fallwand aus, um sicherzustellen, dass jeder Fall vollständig bearbeitet wird und nichts durchs Raster fällt.

SecOps-Statistiken einheitlich erfassen.

Konsolidieren Sie SecOps-Aktivitäten, um auf einfache Weise Erkenntnisse zu gewinnen, die Verbesserungen vorantreiben und den Fortschritt im Zeitverlauf messen.

- SOC-Messwerte und KPIs in Echtzeit im Blick behalten. Wählen Sie aus sofort einsatzbereiten interaktiven Berichten und Dashboard-Vorlagen aus, um zu sehen, wie das Team bei den wichtigen Messwerten abschneidet – von Erkennungsraten bis hin zu Fällen, die im Laufe der Zeit geschlossen wurden.

- Business Intelligence nutzen, um Abläufe effektiv zu messen und zu verwalten. Sie können Daten verknüpfen, visualisieren und untersuchen, um Lücken zu erkennen, Ressourcen neu zuzuweisen, vorhandene Prozesse zu optimieren oder zu ermitteln, wo manuelle Prozesse automatisiert werden können.

- Alle SOC-Aktivitäten automatisch erfassen, dokumentieren und Berichte dazu erstellen. Erfassen Sie alle Aktivitäten von Analysten in einem einzigen, durchsuchbaren und prüfbaren Repository, einschließlich aller automatisierten Aktionen, manuellen Aktivitäten, Chats, Aufgaben und hochgeladenen Dateien.

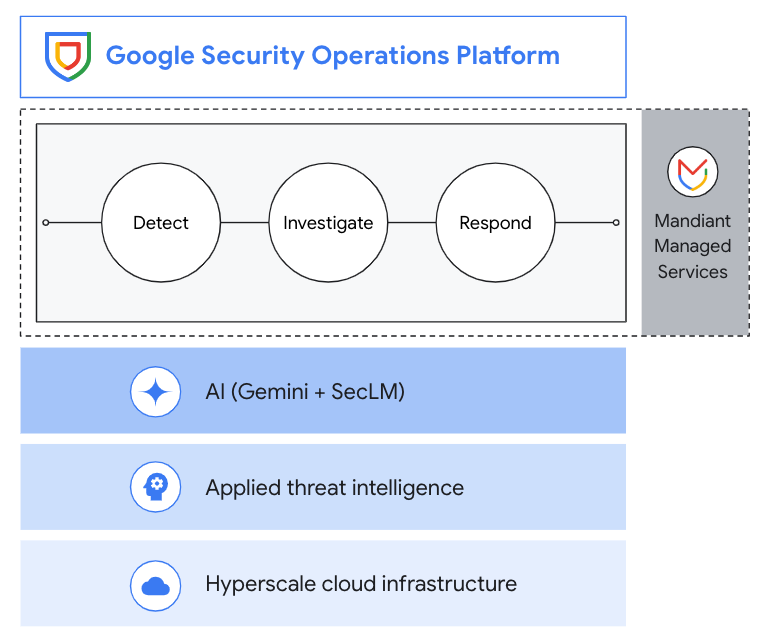

Funktionsweise

Google Security Operations bietet eine einheitliche Umgebung für SIEM, SOAR und Bedrohungsdaten, um die Erkennung, Untersuchung und Abwehr von Bedrohungen zu verbessern. Erfassen Sie Sicherheitstelemetriedaten, nutzen Sie Bedrohungsinformationen, um Bedrohungen mit hoher Priorität zu identifizieren, fördern Sie Reaktionen über Playbook-Automatisierung, Fallverwaltung und Zusammenarbeit.

Google Security Operations bietet eine einheitliche Umgebung für SIEM, SOAR und Bedrohungsdaten, um die Erkennung, Untersuchung und Abwehr von Bedrohungen zu verbessern. Erfassen Sie Sicherheitstelemetriedaten, nutzen Sie Bedrohungsinformationen, um Bedrohungen mit hoher Priorität zu identifizieren, fördern Sie Reaktionen über Playbook-Automatisierung, Fallverwaltung und Zusammenarbeit.

Gängige Einsatzmöglichkeiten

Sich wiederholende Aufgaben automatisieren

Slash-Reaktionszeiten

Tutorials, Kurzanleitungen und Labs

Preise

| Preise für Google Security Operations | Google Security Operations ist in Paketen und basierend auf Aufnahme verfügbar. Enthält ein Jahr für die Aufbewahrung der Sicherheitstelemetriedaten ohne zusätzliche Kosten. | |

|---|---|---|

| Pakettyp | Enthaltene Features | Preise |

Standard | Basis-SIEM- und SOAR-Funktionen Beinhaltet die Kernfunktionen für Datenaufnahme, Bedrohungserkennung, Untersuchung und Reaktion mit 12 Monaten Hot Data-Aufbewahrung, vollständigem Zugriff auf unsere über 700 Parser und über 300 SOAR-Integrationen und 1 Umgebung mit Remote-Agent. Die Erkennungs-Engine für dieses Paket unterstützt bis zu 1.000 Einzelereignisregeln und 75 Mehrfachereignisregeln. Threat Intelligence Bringen Sie Ihre eigenen Bedrohungsinformations-Feeds mit. | Preisinformationen erhalten Sie vom Vertrieb. |

Enterprise | Umfasst alles aus dem Standard-Paket plus: SIEM- und SOAR-Basisfunktionen Erweiterte Unterstützung für eine unbegrenzte Anzahl von Umgebungen mit Remote-Agent und einer Erkennungs-Engine, die bis zu 2.000 Einzelereignis- und 125 Mehrfachereignisregeln unterstützt. UEBA Mit YARA-L können Sie Regeln für Ihre eigenen Analysen zum Verhalten von Nutzern und Entitäten erstellen, ein Risiko-Dashboard und vorkonfigurierte Erkennungsarten für das Verhalten von Nutzern und Entitäten nutzen. Threat Intelligence Hiermit werden angereicherte Open-Source-Intelligence ausgewählt, die zum Filtern, Erkennen, Untersuchen und Nachahmen verwendet werden kann. Angereicherte Open-Source-Daten umfassen Google Safe Browsing, Remotezugriff, Benign und OSINT Threat Associations. Von Google ausgewählte Erkennungsfunktionen Greifen Sie auf sofort einsatzbereite Erkennungen zu, die von Google-Experten verwaltet werden und lokale Bedrohungen und solche in der Cloud abdecken. Gemini in Security Operations Bringen Sie Ihre Produktivität mit KI auf die nächste Stufe. Gemini für Sicherheitsvorgänge bietet natürliche Sprache, einen interaktiven Prüfungsassistenten, kontextbasierte Zusammenfassungen, empfohlene Maßnahmen zur Abwehr sowie Erkennung und Erstellung von Playbooks. | Preisinformationen erhalten Sie vom Vertrieb. |

Enterprise Plus | Umfasst alles aus dem Enterprise-Paket plus: SIEM- und SOAR-Basisfunktionen Erweiterte Erkennungs-Engine, die bis zu 3.500 Einzelereignisregeln und 200 Mehrfachereignisregeln unterstützt. Angewandte Bedrohungsinformationen Vollständiger Zugriff auf Google Threat Intelligence (darunter Mandiant, VirusTotal und Google Threat Intel), einschließlich Informationen aus aktiven Incident-Response-Interaktionen von Mandiant. Zusätzlich zu den einzigartigen Quellen bietet Applied Threat Intelligence eine sofort einsatzbereite Priorisierung der IoC- Übereinstimmungen mit einer ML-basierten Priorisierung, die die einzigartige Umgebung jedes Kunden berücksichtigt. Wir werden auch über die IoCs hinausgehen und TTPs einbeziehen, um zu verstehen, wie sich ein Angreifer verhält und operiert. Von Google ausgewählte Erkennungsfunktionen Zusätzlicher Zugriff auf neue Bedrohungserkennungen, die auf der Primärforschung von Mandiant und den an vorderster Front beobachteten Bedrohungen basieren, die bei aktiven Incident-Response-Einsätzen beobachtet wurden. BigQuery-UDDM-Speicher Kostenloser Speicher für BigQuery-Exporte von Google SecOps-Daten bis zu Ihrer Aufbewahrungsdauer (standardmäßig 12 Monate). | Preisinformationen erhalten Sie vom Vertrieb. |

Preise für Google Security Operations

Google Security Operations ist in Paketen und basierend auf Aufnahme verfügbar. Enthält ein Jahr für die Aufbewahrung der Sicherheitstelemetriedaten ohne zusätzliche Kosten.

Standard

Basis-SIEM- und SOAR-Funktionen

Beinhaltet die Kernfunktionen für Datenaufnahme, Bedrohungserkennung, Untersuchung und Reaktion mit 12 Monaten Hot Data-Aufbewahrung, vollständigem Zugriff auf unsere über 700 Parser und über 300 SOAR-Integrationen und 1 Umgebung mit Remote-Agent.

Die Erkennungs-Engine für dieses Paket unterstützt bis zu 1.000 Einzelereignisregeln und 75 Mehrfachereignisregeln.

Threat Intelligence

Bringen Sie Ihre eigenen Bedrohungsinformations-Feeds mit.

Preisinformationen erhalten Sie vom Vertrieb.

Enterprise

Umfasst alles aus dem Standard-Paket plus:

SIEM- und SOAR-Basisfunktionen

Erweiterte Unterstützung für eine unbegrenzte Anzahl von Umgebungen mit Remote-Agent und einer Erkennungs-Engine, die bis zu 2.000 Einzelereignis- und 125 Mehrfachereignisregeln unterstützt.

UEBA

Mit YARA-L können Sie Regeln für Ihre eigenen Analysen zum Verhalten von Nutzern und Entitäten erstellen, ein Risiko-Dashboard und vorkonfigurierte Erkennungsarten für das Verhalten von Nutzern und Entitäten nutzen.

Threat Intelligence

Hiermit werden angereicherte Open-Source-Intelligence ausgewählt, die zum Filtern, Erkennen, Untersuchen und Nachahmen verwendet werden kann. Angereicherte Open-Source-Daten umfassen Google Safe Browsing, Remotezugriff, Benign und OSINT Threat Associations.

Von Google ausgewählte Erkennungsfunktionen

Greifen Sie auf sofort einsatzbereite Erkennungen zu, die von Google-Experten verwaltet werden und lokale Bedrohungen und solche in der Cloud abdecken.

Gemini in Security Operations

Bringen Sie Ihre Produktivität mit KI auf die nächste Stufe. Gemini für Sicherheitsvorgänge bietet natürliche Sprache, einen interaktiven Prüfungsassistenten, kontextbasierte Zusammenfassungen, empfohlene Maßnahmen zur Abwehr sowie Erkennung und Erstellung von Playbooks.

Preisinformationen erhalten Sie vom Vertrieb.

Enterprise Plus

Umfasst alles aus dem Enterprise-Paket plus:

SIEM- und SOAR-Basisfunktionen

Erweiterte Erkennungs-Engine, die bis zu 3.500 Einzelereignisregeln und 200 Mehrfachereignisregeln unterstützt.

Angewandte Bedrohungsinformationen

Vollständiger Zugriff auf Google Threat Intelligence (darunter Mandiant, VirusTotal und Google Threat Intel), einschließlich Informationen aus aktiven Incident-Response-Interaktionen von Mandiant.

Zusätzlich zu den einzigartigen Quellen bietet Applied Threat Intelligence eine sofort einsatzbereite Priorisierung der IoC- Übereinstimmungen mit einer ML-basierten Priorisierung, die die einzigartige Umgebung jedes Kunden berücksichtigt. Wir werden auch über die IoCs hinausgehen und TTPs einbeziehen, um zu verstehen, wie sich ein Angreifer verhält und operiert.

Von Google ausgewählte Erkennungsfunktionen

Zusätzlicher Zugriff auf neue Bedrohungserkennungen, die auf der Primärforschung von Mandiant und den an vorderster Front beobachteten Bedrohungen basieren, die bei aktiven Incident-Response-Einsätzen beobachtet wurden.

BigQuery-UDDM-Speicher

Kostenloser Speicher für BigQuery-Exporte von Google SecOps-Daten bis zu Ihrer Aufbewahrungsdauer (standardmäßig 12 Monate).

Preisinformationen erhalten Sie vom Vertrieb.

Vorteile von Google Security Operations

Benachrichtigungen, die ein Fertigungsunternehmen noch nie gesehen hat

Die Playbooks bieten einen enormen Mehrwert und ermöglichen Automatisierung für den MSSP und seine Kunden.

Der Sicherheits-Community von Google Cloud beitreten

Technische Aspekte von Google Security Operations

Neu bei Google Security Operations?

Anwendungsszenario

Erfahren Sie, wie Unternehmen wie Ihres dank Google Security Operations Kosten senken, den ROI steigern und Innovationen vorantreiben

IDC-Studie: 407% ROI mit Google Security Operations

CISO, Milliarden-Dollar-Automobilunternehmen

„Unsere Cybersicherheitsteams können mit Google Security Operations Probleme schneller lösen, aber sie können auch weitere Probleme identifizieren. Die eigentliche Frage ist: Wie viel sicherer fühle ich mich als CISO mit Google Security Operations im Vergleich zu meiner alten Plattform? Und ich würde sagen: 100-mal sicherer.“

Studie lesenVerwandte Inhalte

Von Sicherheitsteams auf der ganzen Welt genutzt und erprobt

„Jedes Ereignis landet bei unserer Single Source of Truth – Google Security Operations. Hier können wir viele Abläufe automatisieren, um schneller zu reagieren und unseren Analysten das Leben einfacher zu machen.“ – Nicola Mutti, CISO, Telepass

„Wir verfügen im Bereich Threat Intelligence über fortschrittliche Funktionen, die umfassend in die Google Security Operations-Plattform eingebunden sind. Wir schätzen die Orchestrierungsfunktionen, mit denen wir die Daten anreichern und zusätzlichen Kontext liefern können. So können das SOC und die Analysten diese Arbeit priorisieren und mit der erforderlichen Aufmerksamkeit reagieren.“ – Bashar Abouseido, CISO, Charles Schwab

„Mit Google Security Operations können wir die Kosten für unsere Kunden senken und gleichzeitig unsere Margen erhöhen, um in unsere Mitarbeiter zu investieren und die Fluktuation in unserem SOC zu eliminieren.“ – Alessandro Aresi, Managing Director, Rad Cyber Security