La vinculación de cuentas permite que los titulares de Cuentas de Google se conecten a tus servicios de forma rápida, fluida y segura. Puedes implementar la vinculación de Cuentas de Google para compartir los datos de un usuario de tu plataforma con las apps y los servicios de Google.

El protocolo OAuth 2.0 seguro te permite vincular de forma segura la Cuenta de Google de un usuario con su cuenta en tu plataforma, lo que otorga a las aplicaciones y los dispositivos de Google acceso a tus servicios.

Los usuarios pueden vincular o desvincular sus cuentas y, de manera opcional, crear una nueva en tu plataforma con la vinculación de cuentas de Google.

Casos de uso

Algunos de los motivos para implementar la vinculación de Cuentas de Google son:

Comparte los datos de un usuario desde tu plataforma con las apps y los servicios de Google.

Reproducir contenido de video y películas con Google TV

Administra y controla los dispositivos conectados de la casa inteligente de Google con la app de Google Home y Asistente de Google: "Hey Google, enciende las luces".

Crea experiencias y funciones personalizadas del Asistente de Google para los usuarios con las Acciones conversacionales, como "Hey Google, pide mi pedido habitual de Starbucks".

Permite que los usuarios ganen recompensas mirando transmisiones en vivo aptas en YouTube después de vincular su Cuenta de Google a una cuenta de socio de recompensas.

Prepropaga cuentas nuevas durante el registro con datos compartidos con consentimiento desde un perfil de Cuenta de Google.

Funciones admitidas

La vinculación de Cuentas de Google admite las siguientes funciones:

Comparte tus datos de forma rápida y sencilla con el flujo OAuth Linking implícito.

Proporciona una mayor seguridad con el flujo de código de autorización de vinculación de OAuth.

Haz que los usuarios existentes accedan a tu plataforma o registra usuarios verificados por Google nuevos, obtén su consentimiento y comparte datos de forma segura con la vinculación optimizada.

Simplifica el proceso con App Flip. Desde una app de Google de confianza, con un solo toque, se abre de forma segura tu app verificada para Android o iOS, se otorga el consentimiento del usuario y se vinculan las cuentas.

Mejora la privacidad del usuario definiendo alcances personalizados para compartir solo los datos necesarios y aumenta la confianza del usuario definiendo claramente cómo se usan sus datos.

Para revocar el acceso a los datos y servicios alojados en tu plataforma, puedes desvincular las cuentas. La implementación de un extremo de revocación de tokens opcional te permite mantenerte sincronizado con los eventos iniciados por Google, mientras que la Protección entre cuentas (RISC) te permite notificar a Google sobre cualquier evento de desvinculación que tenga lugar en tu plataforma.

Flujos de vinculación de cuentas

Existen 3 flujos de vinculación de Cuentas de Google, todos se basan en OAuth y requieren que administres o controles extremos de intercambio de tokens y autorización que cumplan con OAuth 2.0.

Durante el proceso de vinculación, emites tokens de acceso a Google para Cuentas de Google individuales después de obtener el consentimiento de los titulares de las cuentas para vincular sus cuentas y compartir datos.

Vinculación de OAuth ('OAuth web')

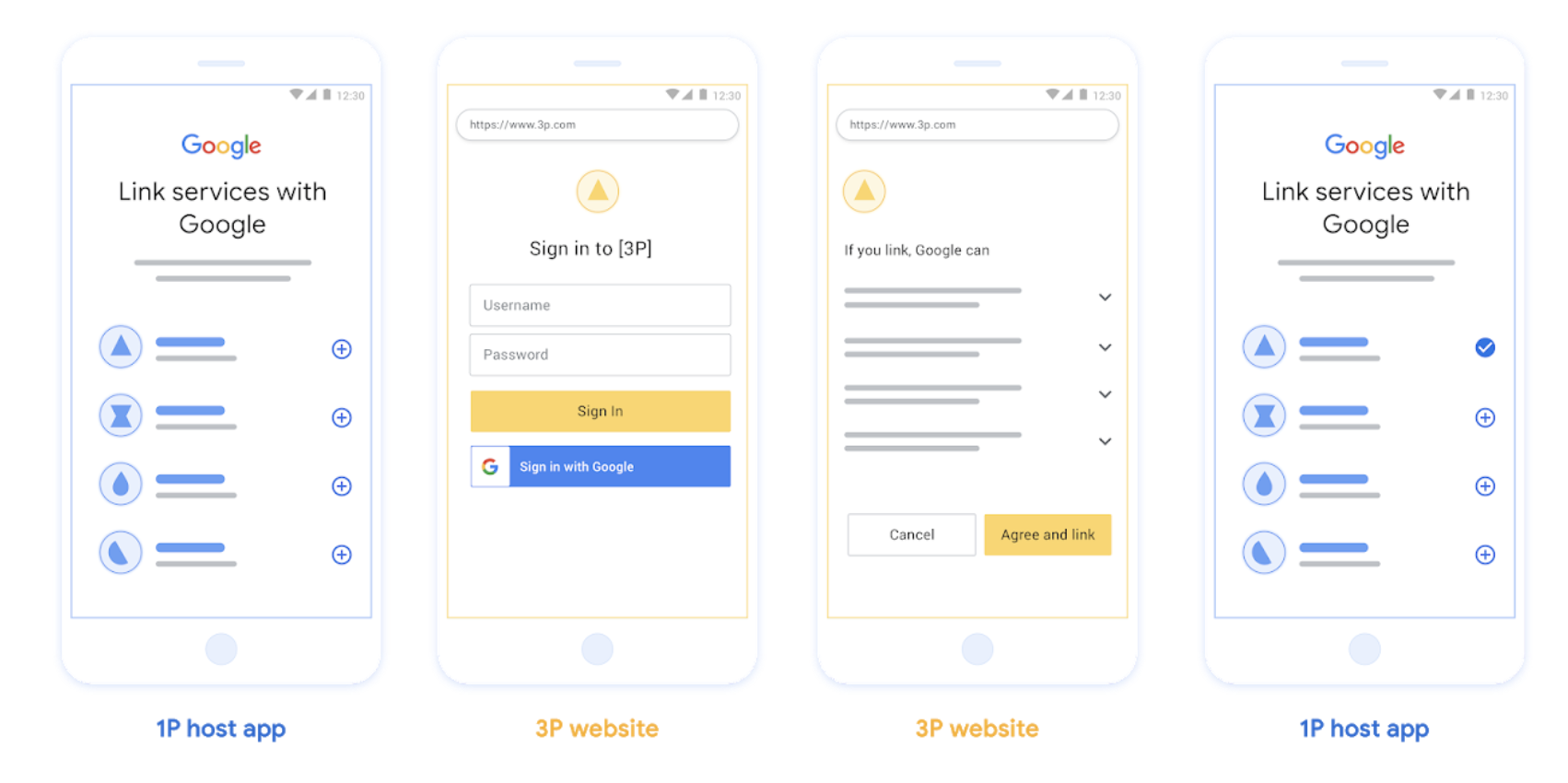

Este es el flujo de OAuth básico que envía a los usuarios a tu sitio web para realizar la vinculación. Se redireccionará al usuario a tu sitio web para que acceda a su cuenta. Una vez que accede, el usuario da su consentimiento para compartir sus datos con Google en tu servicio. En ese momento, se vinculan la Cuenta de Google del usuario y tu servicio.

La vinculación de OAuth admite el código de autorización y los flujos de OAuth implícitos. Tu servicio debe alojar un extremo de autorización conforme a OAuth 2.0 para el flujo implícito y debe exponer un extremo de autorización y de intercambio de tokens cuando se usa el flujo de código de autorización.

Figura 1. Vinculación de cuentas en el teléfono de un usuario con OAuth web

Vinculación de Cambio de app basada en OAuth ("Cambio de app")

Un flujo de OAuth que envía a los usuarios a tu app para la vinculación

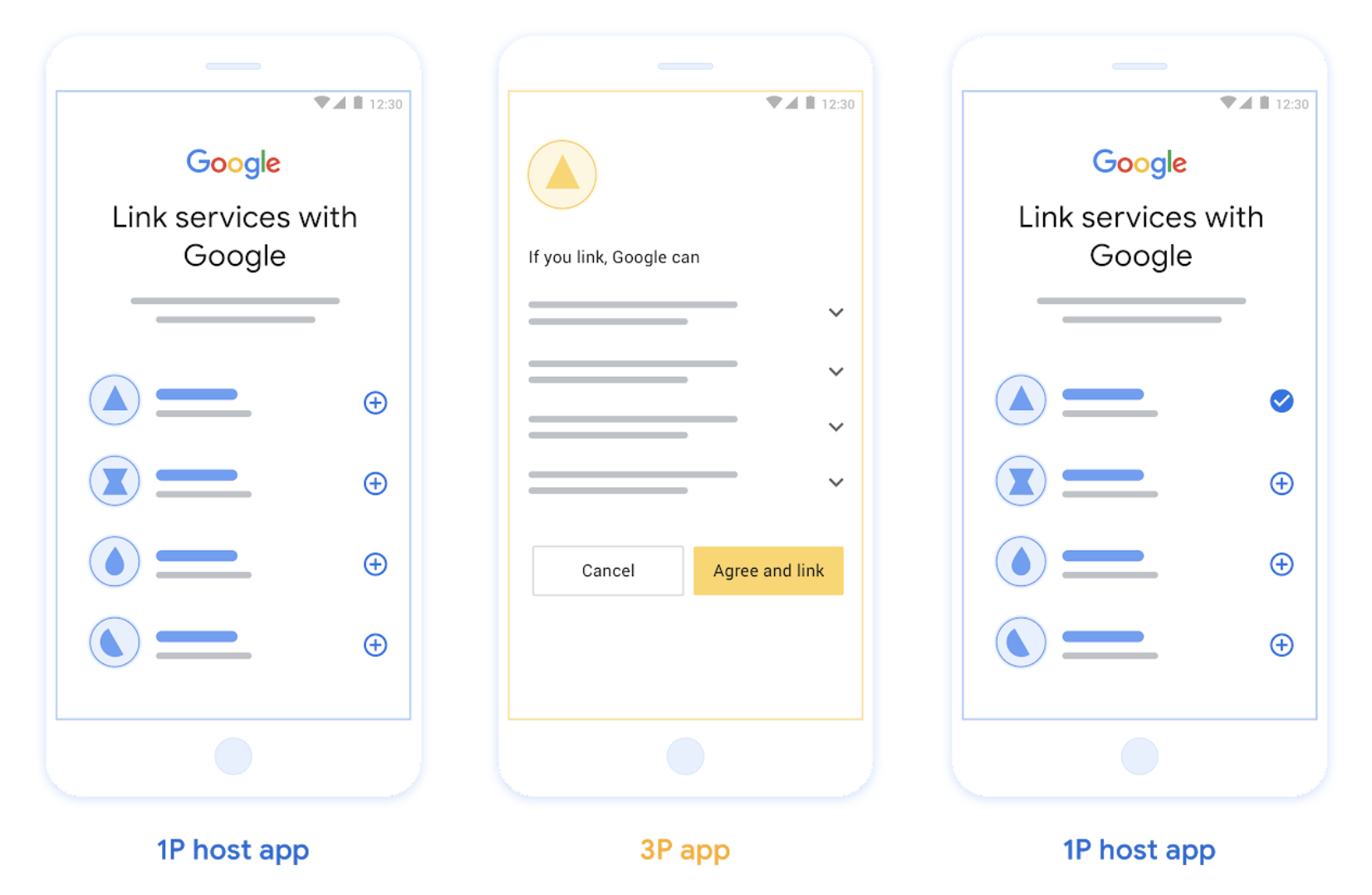

La vinculación de cambio de app basada en OAuth guía a los usuarios cuando se mueven entre tus apps para dispositivos móviles verificadas de Android o iOS y la plataforma de Google para revisar los cambios de acceso a los datos propuestos y otorgar su consentimiento para vincular su cuenta en tu plataforma con su Cuenta de Google. Para habilitar el cambio de app, tu servicio debe ser compatible con la vinculación de OAuth o la vinculación de Acceso con Google basada en OAuth mediante el flujo de código de autorización.

El cambio de app es compatible con Android y iOS.

Cómo funciona:

La app de Google verifica si tu app está instalada en el dispositivo del usuario:

- Si se encuentra la app, el usuario se “transfiere” a ella. La app obtiene el consentimiento del usuario para vincular la cuenta con Google y, luego, lo “devuelve” a la plataforma de Google.

- Si no se encuentra la app o se produce un error durante el proceso de vinculación de cambio de app, se redirecciona al usuario al flujo de OAuth simplificado o web.

Figura 2. Vinculación de cuentas en el teléfono de un usuario con el cambio de app

Vinculación optimizada basada en OAuth ("Optimizada")

La vinculación optimizada de Acceso con Google basada en OAuth agrega Acceso con Google a la vinculación de OAuth, lo que permite a los usuarios completar el proceso de vinculación sin salir de la plataforma de Google, lo que reduce las dificultades y los abandonos. La vinculación optimizada basada en OAuth ofrece la mejor experiencia del usuario con un acceso sin interrupciones, creación y vinculación de cuentas mediante la combinación del Acceso con Google y la vinculación de OAuth. Tu servicio debe admitir extremos de intercambio de tokens y autorización que cumplan con OAuth 2.0.

Además, tu extremo de intercambio de tokens debe admitir afirmaciones de token web JSON (JWT) e implementar los intents check, create y get.

Cómo funciona:

Google confirma la cuenta de usuario y te pasa la siguiente información:

- Si existe una cuenta para el usuario en tu base de datos, el usuario vincula correctamente su Cuenta de Google con su cuenta en tu servicio.

- Si no existe ninguna cuenta para el usuario en tu base de datos, el usuario puede crear una nueva cuenta de terceros con la información declarada que proporciona Google (correo electrónico, nombre y foto de perfil), o bien acceder y vincular otro correo electrónico (esto requerirá que acceda a tu servicio a través de Web OAuth).

Figura 3. Vinculación de cuentas en el teléfono de un usuario con la vinculación optimizada

¿Qué flujo deberías usar?

Te recomendamos implementar todos los flujos para garantizar que los usuarios obtengan la mejor experiencia de vinculación. Los flujos de cambio de app y optimizado reducen las dificultades de vinculación, ya que los usuarios pueden completar el proceso de vinculación en muy pocos pasos. La vinculación de OAuth web tiene el menor nivel de esfuerzo y es un buen punto de partida, ya que puedes agregar otros flujos de vinculación.

Trabaja con tokens

La vinculación de cuentas de Google se basa en el estándar de la industria OAuth 2.0.

Emites tokens de acceso a Google para Cuentas de Google individuales después de obtener el consentimiento de los titulares de las cuentas para vincular sus cuentas y compartir datos.

Tipos de tokens

OAuth 2.0 usa cadenas llamadas tokens para la comunicación entre el usuario-agente, la aplicación cliente y el servidor de OAuth 2.0.

Se pueden usar tres tipos de tokens de OAuth 2.0 durante la vinculación de cuentas:

Código de autorización. Un token de corta duración que se puede intercambiar por un acceso y un token de actualización. Por motivos de seguridad, Google llama a tu extremo de autorización para obtener un código de un solo uso o de corta duración.

Token de acceso. Es un token que otorga acceso al portador a un recurso. Para limitar la exposición que podría resultar de la pérdida de este token, tiene una vida útil limitada, que suele vencer después de una hora aproximadamente.

Token de actualización: Un token de larga duración que se puede intercambiar por un nuevo acceso cuando vence un token de acceso. Cuando tu servicio se integra en Google, Google almacena y usa de forma exclusiva este token. Google llama a tu extremo de intercambio de tokens para cambiar los tokens de actualización por tokens de acceso, que, a su vez, se usan para acceder a los datos del usuario.

Manejo de tokens

Las condiciones de carrera en entornos agrupados y los intercambios cliente-servidor pueden generar situaciones complejas de sincronización y manejo de errores cuando se trabaja con tokens. Por ejemplo:

- Recibes una solicitud de un nuevo token de acceso y emites uno nuevo. Al mismo tiempo, recibes una solicitud de acceso al recurso de tu servicio con el token de acceso anterior que no venció.

- Google aún no recibió (o nunca recibió) la respuesta de tu token de actualización. Mientras tanto, el token de actualización válido anterior se usa en una solicitud de Google.

Las solicitudes y las respuestas pueden llegar en cualquier orden o no llegar debido a servicios asíncronos que se ejecutan en un clúster, el comportamiento de la red o cualquier otro medio.

No se puede garantizar un estado compartido inmediato y completamente coherente dentro de tus sistemas de manejo de tokens y los de Google, y entre ellos. Varios tokens válidos y sin vencer pueden coexistir dentro de un sistema o entre varios sistemas durante un período breve. Para minimizar el impacto negativo en los usuarios, te recomendamos que hagas lo siguiente:

- Aceptar tokens de acceso sin vencer, incluso después de que se emita un token más reciente

- Usa alternativas a la rotación de tokens de actualización.

- Se admiten varios tokens de acceso y actualización válidos en simultáneo. Por motivos de seguridad, debes limitar la cantidad de tokens y su duración.

Manejo de interrupciones y mantenimiento

Durante el mantenimiento o las interrupciones no planificadas, es posible que Google no pueda llamar a tus extremos de autorización o intercambio de tokens para obtener tokens de acceso y actualización.

Tus extremos deben responder con un código de error 503 y un cuerpo vacío. En este caso, Google reintenta las solicitudes de intercambio de tokens fallidas durante un tiempo limitado. Siempre que Google pueda obtener tokens de actualización y acceso más adelante, los usuarios no verán las solicitudes que fallaron.

Si un usuario inicia una solicitud de token de acceso, las solicitudes fallidas generan un error visible. Los usuarios deberán volver a intentar las vinculaciones fallidas si se usa el flujo implícito de OAuth 2.0.

Recomendaciones

Hay muchas soluciones para minimizar el impacto del mantenimiento. Estas son algunas opciones que debes tener en cuenta:

Mantén tu servicio existente y enruta una cantidad limitada de solicitudes a tu servicio recientemente actualizado. Migra todas las solicitudes solo después de confirmar la funcionalidad esperada.

Reduce la cantidad de solicitudes de tokens durante el período de mantenimiento:

Limita los períodos de mantenimiento a menos que la duración del token de acceso.

Aumenta temporalmente la vida útil del token de acceso:

- Aumenta la vida útil del token a un nivel superior al del período de mantenimiento.

- Espera el doble de la duración de la vida útil del token de acceso, lo que permite que los usuarios intercambien tokens de corta duración por tokens de mayor duración.

- Ingresa el mantenimiento.

- Responde las solicitudes de tokens con un código de error

503y un cuerpo vacío. - Salir del mantenimiento

- Disminuye la vida útil del token a la normalidad.

Registrarse con Google

Necesitaremos detalles de tu configuración de OAuth 2.0 y compartir las credenciales para habilitar la vinculación de cuentas. Consulta registro para obtener más detalles.