Note

GitHub Copilot ne peut pas être utilisé avec Visual Studio pour Mac.

Introduction

Par défaut, GitHub Copilot se connecte au serveur de GitHub directement à partir de votre environnement par le biais d’une connexion HTTPS sécurisée. Vous n’avez pas nécessairement besoin de configurer des paramètres réseau supplémentaires pour utiliser Copilot.

Certains réseaux utilisent un serveur proxy HTTP pour intercepter le trafic Internet avant de l’envoyer à son emplacement prévu. Les entreprises utilisent souvent un proxy HTTP pour détecter le trafic suspect ou restreindre le contenu entrant dans leurs réseaux. Si vous travaillez sur un réseau d’entreprise, vous devrez peut-être configurer Copilot pour vous connecter via un proxy HTTP.

Note

L’administrateur de votre serveur proxy ou pare-feu doit également configurer les paramètres réseau pour que Copilot fonctionne comme prévu. Consultez Configuration de votre serveur proxy ou pare-feu pour Copilot.

Configuration des paramètres proxy pour GitHub Copilot

GitHub Copilot prend en charge les configurations de proxy HTTP de base. Si vous devez vous authentifier auprès d’un proxy, GitHub Copilot prend en charge l’authentification de base ou l’authentification avec Kerberos. Si l’URL du proxy démarre https://, le proxy n’est pas pris en charge actuellement.

Vous pouvez configurer un proxy HTTP pour GitHub Copilot dans votre éditeur choisi. Pour afficher des instructions pour votre éditeur, utilisez les onglets en haut de cet article.

Si vous ne configurez pas de proxy directement dans votre éditeur, GitHub Copilot vérifie si une URL de proxy est définie dans l’une des variables d’environnement suivantes, répertoriées de la priorité la plus élevée à la plus basse.

HTTPS_PROXYhttps_proxyHTTP_PROXYhttp_proxy

Note

Vous pouvez utiliser l’une de ces variables pour stocker l’URL d’un proxy HTTP standard. Dans l’utilisation standard, les parties de http et https de ces variables font référence au type de requête en cours, et non à l’URL du proxy lui-même. GitHub Copilot ne respecte pas cette convention et utilise l’URL stockée dans la variable avec la priorité la plus élevée en tant que proxy pour les requêtes HTTP et HTTPS.

Si vous avez configuré un proxy mais que vous rencontrez toujours des erreurs de connexion, consultez Dépannage des erreurs de réseau pour GitHub Copilot.

Configuration d’un proxy dans un IDE JetBrains

-

Dans votre IDE JetBrains, cliquez sur le menu Fichier (Windows) ou le nom de l’application dans la barre de menus (macOS), puis cliquez sur Paramètres.

-

Sous Appearance & Behavior (Apparence et comportement), cliquez sur System Settings (Paramètres système), puis sur HTTP Proxy.

-

Sélectionnez Configuration manuelle du proxy, puis HTTP.

-

Dans le champ « Host name » (Nom d’hôte), entrez le nom d’hôte de votre serveur proxy et dans le champ « Port Number » (Numéro de port), entrez le numéro de port de votre serveur proxy.

-

Si vous le souhaitez, pour configurer Copilot pour ignorer les erreurs de certificat, dans la barre latérale gauche, cliquez sur Outils, cliquez sur Certificats de serveur, puis sélectionnez ou désélectionnez Accepter automatiquement les certificats non approuvés.

Warning

Il n’est pas recommandé d’ignorer les erreurs de certificat, car cela peut entraîner des problèmes de sécurité.

Authentification de base

GitHub Copilot pour JetBrains prend en charge l’authentification de base. Pour vous authentifier, vous pouvez sélectionner l’authentification du proxy dans la page « Configuration manuelle du proxy », puis entrer vos informations d’identification.

Ce procédé stocke vos informations d’identification en texte clair dans les paramètres de votre éditeur. Vous pouvez également choisir d’inclure vos informations d’identification dans l’URL du proxy (par exemple : http://USERNAME:[email protected]:5187/), puis définir cette URL comme l’une des variables d’environnement prises en charge répertoriées dans Configuration des paramètres de proxy pour GitHub Copilot.

Configuration d’un proxy dans Visual Studio Code

-

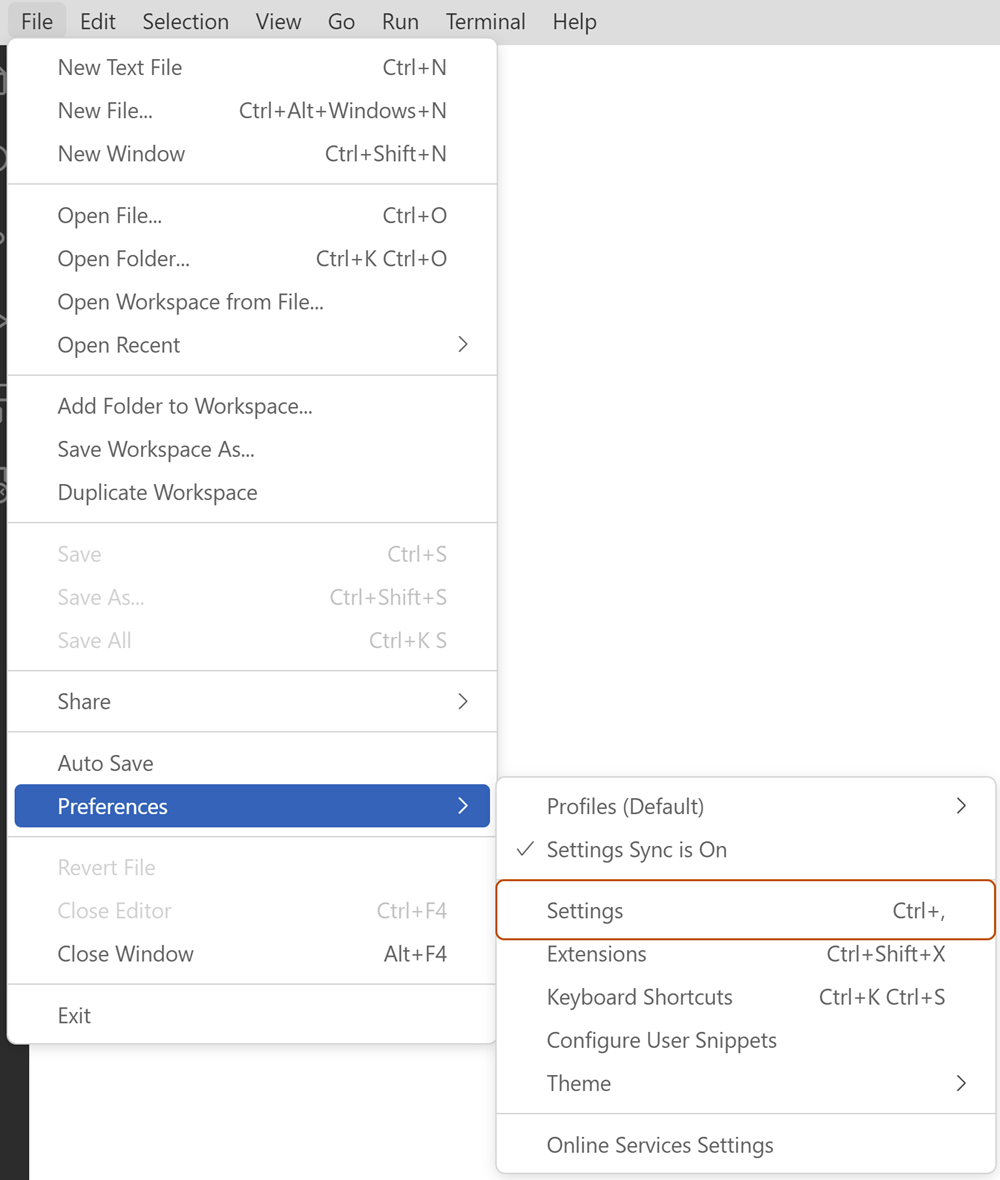

Dans le menu Fichier, accédez aux Préférences, puis cliquez sur Paramètres.

-

Dans le volet gauche de l’onglet Paramètres, cliquez sur Application, puis sélectionnez Proxy.

-

Dans la zone de texte sous « Proxy », tapez l’adresse de votre serveur proxy, par exemple

http://localhost:3128. -

Si vous le souhaitez, pour configurer Copilot pour ignorer les erreurs de certificat, sous « Proxy Strict SSL », activez ou désactivez la case à cocher.

Warning

Il n’est pas recommandé d’ignorer les erreurs de certificat, car cela peut entraîner des problèmes de sécurité.

Authentification de base

GitHub Copilot pour VS Code prend en charge l’authentification de base. Pour vous authentifier, vous pouvez inclure vos informations d’identification dans l’URL du proxy, par exemple : http://USERNAME:[email protected]:5187/. Vous pouvez stocker cette URL dans vos paramètres VS Code ou dans l’une des variables d’environnement répertoriées dans Configuration des paramètres proxy pour GitHub Copilot.

Configuration d’un proxy dans Visual Studio

GitHub Copilot pour Visual Studio lit les paramètres du proxy à partir de Windows. Pour plus d’informations sur la configuration des paramètres de proxy sur Windows, consultez les instructions sous « Pour configurer une connexion de serveur proxy manuellement » dans Utiliser un serveur proxy dans Windows dans la documentation Microsoft.

Authentification de base

GitHub Copilot pour Visual Studio ne récupère pas les informations d’identification d’authentification à partir des paramètres Windows. Si vous devez vous authentifier auprès d’un proxy, vous pouvez inclure vos informations d’identification dans l’URL du proxy (par exemple : http://USERNAME:[email protected]:5187/), puis définir cette URL comme l’une des variables d’environnement prises en charge répertoriées dans Configuration des paramètres de proxy pour GitHub Copilot.

Authentification avec Kerberos

Kerberos est un protocole d’authentification qui permet aux utilisateurs et aux services de prouver leur identité les uns aux autres. Lorsqu’un utilisateur s’authentifie correctement, un service d’authentification octroie un ticket à l’utilisateur qui lui donne accès à un service pendant une période donnée. Les administrateurs réseau peuvent préférer Kerberos à l’authentification de base, car il est plus sécurisé et ne nécessite pas d’envoi d’informations d’identification non chiffrées.

GitHub Copilot prend en charge l’authentification auprès d’un proxy avec Kerberos. Pour utiliser Kerberos, vous devez disposer de la bibliothèque krb5 appropriée pour votre système d’exploitation installé sur votre ordinateur et d’un ticket actif pour le service proxy (créé manuellement avec la commande kinit ou par une autre application). Vous pouvez utiliser la commande klist pour vérifier si vous disposez d’un ticket pour le service proxy.

Kerberos utilise un nom de principal du service (SPN) pour identifier une instance de service de façon unique. Par défaut, le SPN est dérivé de l’URL du proxy. Par exemple, si l’URL du proxy est http://proxy.example.com:3128, alors le SPN est HTTP/proxy.example.com.

Si le SPN par défaut n’est pas correct pour votre proxy, vous pouvez remplacer le SPN dans VS Code et dans les IDE JetBrains. Vous ne pouvez pas actuellement remplacer le SPN par défaut dans Visual Studio. Toutefois, vous pouvez utiliser la variable d’environnement AGENT_KERBEROS_SERVICE_PRINCIPAL pour remplacer le SPN pour Visual Studio et les IDE JetBrains.

Remplaçement du SPN par défaut dans VS Code

-

Ouvrez la VS Code Command Palette en appuyant sur Shift+Commande+P (Mac) / Ctrl+Shift+P (Windows/Linux).

-

Tapez

settings, puis cliquez sur Préférences : Ouvrir les paramètres utilisateur (JSON). -

Dans l’objet JSON, ajoutez la propriété de niveau supérieur suivante, en remplaçant

YOUR-SPNpar le SPN approprié pour votre service proxy.JSON "http.proxyKerberosServicePrincipal": "YOUR-SPN",

"http.proxyKerberosServicePrincipal": "YOUR-SPN",

Remplaçement du SPN par défaut dans les IDE JetBrains

- Dans votre IDE JetBrains, cliquez sur le menu Fichier (Windows) ou le nom de l’application dans la barre de menus (macOS), puis cliquez sur Paramètres.

- Dans la barre latérale gauche, cliquez sur Langues et Cadres, puis sur GitHub Copilot.

- Dans la section « Avancé », dans le champ « Remplacer le nom de principal du service proxy Kerberos », tapez le SPN de votre service proxy.

Autorisation de GitHub Copilot à utiliser des certificats personnalisés

Copilot peut lire des certificats SSL personnalisés installés sur l’ordinateur d’un utilisateur. Cette procédure permet à un serveur proxy d’être identifié comme le destinataire prévu de la connexion sécurisée de Copilot, afin que le trafic réseau puisse être inspecté. Sans certificat personnalisé, un proxy HTTP peut être utilisé pour surveiller, router et terminer la connexion de Copilot, mais ne peut pas inspecter le contenu du trafic.

Copilot lit les certificats du magasin de confiance du système d’exploitation. Il lit également des certificats supplémentaires à partir du fichier spécifié par la variable d’environnement Node.js standard NODE_EXTRA_CA_CERTS. Pour plus d’informations, consultez la documentation Node.js.

Copilot peut lire les certificats, qu’un proxy soit configuré directement sur l’ordinateur d’un utilisateur ou non. Cette procédure permet à Copilot de prendre en charge les configurations telles que les proxys transparents ou Zscaler.

Installation de certificats personnalisés

En règle générale, si vous utilisez de l’équipement de l’entreprise, le service informatique de votre entreprise doit déjà avoir installé les certificats requis sur votre ordinateur. Si vous devez installer un certificat, consultez les instructions suivantes.

Warning

L’installation d’un certificat personnalisé est une instruction pour que votre ordinateur approuve le créateur du certificat, ce qui permet potentiellement au créateur d’intercepter tout le trafic Internet de votre ordinateur. Vous devez être très prudent pour vérifier que vous installez le certificat approprié.

- Pour Windows, consultez Installation du certificat racine approuvé dans la documentation Microsoft.

- Pour macOS, consultez Ajouter des certificats à un porte-clé à l’aide du porte-clé Access sur Mac dans le Guide de l’utilisateur du porte-clé d’accès.

- Pour Linux, consultez Installation d’un certificat d’autorité de certification racine dans le magasin de confiance dans la documentation Ubuntu. Des instructions similaires doivent s’appliquer à la plupart des distributions Linux.

Si vous avez installé un certificat, mais que Copilot ne le détecte pas, consultez Dépannage des erreurs de réseau pour GitHub Copilot.